Security Monitoring Konzept

Für kontinuierliche Optimierung

Security Monitoring Konzept

Für kontinuierliche Optimierung

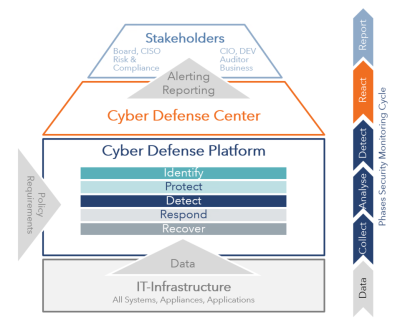

Eine effiziente Security Monitoring Lösung ist ein komplexes System von technischen Komponenten und organisatorischen Einheiten. Unterschiedliche Ausgangssysteme, personelle Funktionen sowie Hard- und Software-Tools sind von einander abhängig und greifen ineinander.

Erst die optimale Abstimmung ergibt einen Gesamtaufbau, der Ihnen wirklichen Schutz vor Cyberattacken bietet.

Zur Planung und Umsetzung einer Cyber Defense Lösung mittels Security Monitoring in Ihrem Unternehmen sind einige Fragen zu beantworten:

- Wo stehe ich heute? Was ist bereits vorhanden?

- Wie organisiere ich mich?

- Was kann oder will ich selber machen und was kann ich einkaufen?

- Welches Tool deckt meine Anforderungen am Besten ab?

Wir erarbeiten zusammen mit Ihnen die Antworten auf Ihre Fragen. In unzähligen Projekten hat sich der Security Monitoring Cycle als effiziente Methode zur Einführung und zum Betrieb einer Security Monitoring Lösung bewährt. In der Review- und Konzeptphase erarbeiten wir alle konzeptionellen Aspekte der geplanten Security Monitoring- oder SIEM-Lösung und der SOC-/ISIRT-Organisation, so dass einer reibungslosen Einführung und Umsetzung nichts mehr im Wege steht.

Auf dieser Site finden Sie Informationen zum Security Monitoring Wegweiser, einem Self Assessment Fragebogen,der Ihnen bei der Entscheidungsfindung hilft.

Als Teil der Cyber Security Strategie und abgestimmt auf Ausgangslage und Bedürfnisse unterstützen wir unsere Kunden bei folgenden konzeptionellen Themen:

Review und Gap-Analyse

Wenn Sie mit Security Monitoring starten, bestimmen wir in dieser Phase mit einer Gap-Analyse Ihre aktuelle Situation und definieren die notwendigen Schritte, um Ihre Ziele zu erreichen. Haben Sie bereits eine Lösung im Einsatz, geht es darum die Effektivität zu überprüfen und kontinuierlich zu verbessern.

- Identifikation von Geschäftsprozessen, Assets und Umfeld

- Durchführung der Risikoanalyse, Bestimmung von Bedrohungsszenarien und Schutzbedarf

- Aufdecken von Sicherheitsdefiziten und Massnahmendefinition

- Bestimmung von Vorgaben, Anforderungen und Rahmenbedingungen

- Definition der Lösungs- und Umsetzungsstrategie

Im Bewusstsein der langfristigen Sicherheitsstrategie und der Vision des Security Monitoring Zielbildes, möchten wir unsere Kunden durch priorisierte Handlungsfelder und strukturiertes Vorgehen zu einem effektiven Basis Security Monitoring führen.

Konzeption Cyber Security Intelligence und SIEM-Plattform

Wir unterstützen Sie in der Konzeption einer an die Betriebsbedürfnisse angepassten zentralen Cyber Security Intelligence und SIEM-Plattform zur Erkennung, Analyse und Bearbeitung von Cyber Security Events.

- Dimensionierung und Architektur einer skalierbaren und zukunftsorientierten Plattform

- Definition der vorgabenkonformen Integration von Log-Quellen und Datenhaltung (Policy, Compliance, Datenschutz)

- Nahtlose Integration in Ihre bestehende Infrastruktur, Tools und Prozesse

- Stakeholder-angepasste Auswertungen und Berichte

- Abstimmung mit vorhandenen oder ergänzenden Lösungen für Prävention und Erkennung um eine hoch effektive Cyber Security Intelligence Plattform zu etablieren

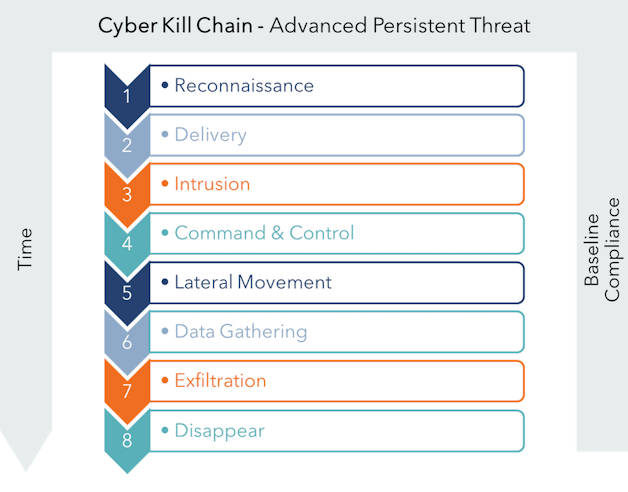

Use Case Engineering für jede Phase der Cyber Kill Chain

Zusammen mit Ihnen definieren wir auf Ihr Unternehmen ausgerichtete Use Cases zur Erkennung von Vorfällen. Sie profitieren von unseren SOC- und ISIRT-Erfahrungen. In diesen Teams werden täglich reelle Angriffe analysiert und bekämpft; gleiches gilt für Auditing und Pentesting (Think like an attacker).

Bei der Definition der Use Cases berufen wir uns auf Ihre Cyber Security Strategie, Assets und Riskoanalyse, wie auch auf die Informationsquellen Ihrer bestehenden Sicherheitskomponenten im Bereich Protection und Detection. Basierend auf unserer Datenbank mit über 200 Use Cases und Ihren vorhandenen Datenquellen zeigen wir Ihnen auf, welche Cases mit welcher Komplexität und Effektivität umgesetzt werden können.

Bei der Wahl der Use Cases legen wir Wert darauf, dass alle Phasen eines Cyberangriffes - inkl. Advanced Persistent Threats - abgedeckt sind. Die Korrelation von Use Cases in allen Angriffsphasen hilft False-Positives zu reduzieren und tatsächliche Angriffe und Vorfälle im Grundrauschen von Sicherheitsereignissen schnell und zuverlässig zu erkennen.

Security Incident Management (Betriebskonzept und Prozesse)

Für ein erfolgreiches Security Monitoring ist ein strukturiertes Vorgehen sowie abgestimmte und eingespielte Prozesse notwendig, um

- Sicherheitsvorfälle schnell zu erkennen, zu rapportieren und zu bewerten

- Sicherheitsvorfälle effizient und effektiv zu bearbeiten (Minimierung vom Schadensausmass, Analyse, Wiederherstellung)

- Schwachstellen zu beheben bevor sie ausgenutzt werden können

- von Sicherheitsvorfällen zu lernen, präventive Massnahmen einzurichten und das ganzheitliche Sicherheitsmanagement zu verbessern.

Wir helfen Ihnen ein entsprechendes Information Security Incident Management, angelehnt an ISO 27035, aufzubauen. Dabei werden in der Planungs- und Vorbereitungsphase alle notwendigen Strukturen und Prozesse für die spätere Betriebsphase aufgebaut:

- Definition der Information Security Management Policy (Managementverpflichtung, Zusammenfassung und Überblick)

- Definition des Information Security Management Schemas (Klassifizierung und Kategorisierung sowie Dokumentation von Cyber Security Events und Incidents, Definition von Kommunikationsstrukturen und -mitteln, Anleitungen und Prozesse für Klassifizierung, Eskalation, Kommunikation, Beweissammlung und forensische Analysen)

- ISIRT- und SOC-Organisation

- Runbooks (Aktionsplan) für die Bearbeitung von individuellen Threat- und Incident-Szenarien

- Training, Awareness und Tests für das gesamtes Incident Management Schema

- Definition begleitender und unterstützender Massnahmen