Findige Akteurinnen und Akteure haben ein neues Geschäftsmodell entwickelt: Musste der Angreifer früher noch zur Elite gehören, mitunter sogar über mehrere Jahre Erfahrung im technischen Bereich verfügen, so kann heute jeder mit ambitioniertem, bösartigem Willen über die «Ransomware as a Service» (RaaS) sowie das «Phishing as a Service» (PhaaS) seine Angriffstools in der Cloud mieten und das Opfer angreifen. Die Hemmschwelle, ein Angreifer zu werden, sinkt. Und dies resultiert unweigerlich in mehr Risiken für unsere Unternehmen.

Mehrere Akteure profitieren von diesem neuen Geschäftsmodell: Die Einen durch die Entwicklung der Angriffe und Vermietung im Darkweb, die Anderen durch die Wahl der Opfer und Feinanpassungen der Angriffe. Wer fit genug ist, kann über Crypto-Währungen das erlangte Geld austauschen, ohne sich Sorgen vor der Strafverfolgung machen zu müssen. Somit wird es auch ein Leichtes, dass sich alle involvierten Akteure den Gewinn untereinander teilen können. Einzig die Opfer haben das Nachsehen.

Die sorgfältige Auswahl von Zielen und individuelle Gestaltung der Angriffe ist also passé − Angriffe en masse sind heute alltäglich. Was entsprechend bedeutet, dass Ihr Unternehmen einer deutlich höheren Bedrohung durch Angriffe ausgesetzt ist.

Gefahreneinschätzung RaaS und PHaaS

Die Agentur der Europäischen Union für Cybersicherheit (ENISA) bereitet einen jährlichen Bericht auf, in dem die aktuellen Bedrohungen im Cyber Space ausgewertet werden. Nach Einschätzung der Behörde machen Ransom- bzw. generell Malware, Schwachstellen in Software, Missbrauch von E-Mail (inkl. Phishing) sowie die unerlaubte Offenlegung von Daten die Top-Bedrohungen aus.

Bedeutung für die Cyberversicherung

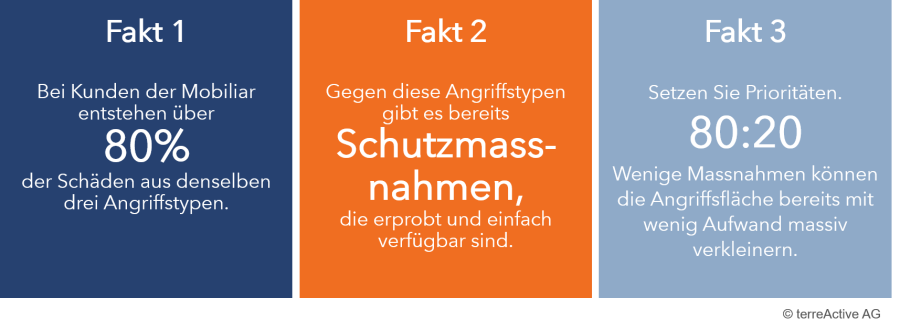

Die Einschätzungen der ENISA decken sich auch mit den Erfahrungen der Mobiliar, der Anbieterin für Cyberversicherungen, deren Partner terreActive seit rund 2 Jahren ist. Anteilsmässig entfallen die bei der Versicherung eingereichten Schadensmeldungen in 2021 zu 37 % auf Malware (inkl. Ransomware und E-Banking Trojaner), zu 35 % auf die Ausnutzung von Schwachstellen (inkl. dem Missbrauch von Passwörtern) und zu 12 % auf Betrug per E-Mail. Einzig die unerlaubte Offenlegung von Daten ist unter den Kunden von Mobiliar bisher noch nicht so deutlich vertreten, wie es europaweit sonst der Fall ist.

Für Versicherungsnehmer, die sich gegen Cyberattacken schützen wollen, bietet sich folgender Service an: Der Cyber RedBox-Schwachstellen-Scanist eine Dienstleistung der Mobiliar Services AG in Kooperation mit terreActive, bei dem die IT-Infrastruktur permanent gescannt wird und eine Warnung erfolgt, sobald eine neue Schwachstellen gefunden wurde. Meldet der Kunde der Mobiliar einen Hackerangriff, so beauftragt diese terreActive mit Sofortmassnahmen und der Ursachenanalyse, ggf. wird auch der lokale IT-Partner des Kunden von den Security-Spezialisten der terreActive unterstützt.

Häufig entstehen Debatten darüber, ob Sicherheitsmassnahmen nicht zu teuer sind.

Hier sollte unbedingt beachtet werden, dass es für viele der Angriffsszenarien bereits erprobte und verbreitete Lösungen gibt. Bereits mit wenigen Kosten sind grosse Verbesserungen erreichbar:

- Bei der Ransomware, wie auch anderen Typen von Malware, steht dem Angreifer ein einfaches Angebot offen um sich den Schadcode zu mieten. Im Gegensatz dazu stehen dem Unternehmen aber analog ein niederschwelliger und einfach zu nutzender Malwareschutz sowie passende Backup-Lösungen zur Verfügung. Es ist ein Einfaches, den Angreifer ins Leere laufen zu lassen.

- Beim Betrug per E-Mail, sei es nun das Phishing oder der Missbrauch von Kreditkarten, gilt dasselbe: Für den Angreifer ist es zwar einfach den Angriff durchzuführen, für ein Unternehmen ist es umgekehrt aber auch einfach, die notwendige Schulung und Sensibilisierung der Mitarbeiter vorzunehmen. Wenn der Angreifer keine Reaktion auf seine Mails erhält, dann wird ihm der Spass am Angriff gründlich verdorben.

- Hinsichtlich der Ausnutzung von Schwachstellen darf nie genügend oft erwähnt werden: Patchen, patchen und nochmals patchen. Und die Konfigurationsempfehlung des Herstellers befolgen.

Tipps & Tricks für KMUs in der Cyberwelt

Konkret formuliert bedeutet dies für ein KMU prioritär an Folgendem zu arbeiten:

- Besuchen Sie zusammen mit Ihren Mitarbeitern ein Awareness-Trainingund stellen Sie sicher, dass alle die Risiken beim Websurfing und in den E-Mails kennen. Mails von gefälschten Absendern zu erkennen lässt sich erlernen (und kann auch Spass machen).

- Statten Sie die Geräte mit einer Endpoint Protectionaus. Diese bietet einen Schutz vor Ransom- und generell Malware. Idealerweise beauftragen Sie einen Spezialisten mit der Konfiguration.

- Mischen Sie geschäftliche und private Daten nicht auf demselben Gerät. Rufen Sie Ihre private Mailbox nicht vom Geschäftscomputer aus ab.

- Gehen Sie sorgfältig mit Passwörtern um und nutzen, wenn immer möglich, eine Mehrfaktor-Authentifizierung (2FA). Prüfen Sie die Nutzung eines Passwortmanagers, wenn Sie viele Benutzerkonten bei verschiedensten Diensten haben.

- Prüfen Sie regelmässig ob Ihr Backup korrekt wiederherstellbar ist. Wenn ein Dienstleister für Sie das Backup betreut, dann verlangen Sie regelmässig ein unterschriebenes Protokoll eines Wiederherstellungstests.

- Bewahren Sie ein aktuelles Backup ausser Haus und offline auf. Damit es nicht in falsche Hände gerät können Sie es verschlüsseln. Wenn Sie über kein Bankschliessfach verfügen, kann jemand von der Geschäftsleitung es bei sich aufbewahren.

- Ein Backup startet idealerweise automatisch und die Backup-Software verschickt im Fehlerfall eine Nachricht. Planen Sie die Durchführung eines Backups zu Beginn mindestens 1x pro Woche - wenn sich dies zuverlässig etabliert hat, verkleinern Sie den Intervall auf 1x täglich.

- Wenn ein Dienstleister Ihre Umgebung betreut, dann bitten Sie ihn um eine Erklärung seines Schutzkonzepts und aus welchen Quellen (Literatur, Standards o. ä.) er sein Know-how bezieht.

- Schwachstellen in Ihrer Umgebung können durch eine Mobi RedBoxerkannt und verfolgt werden. Stellen Sie unabhängig davon sicher, dass Updates und Patches eingespielt werden.

- Wenn Sie selber technisch interessiert sind, schauen Sie sich den IKT-Minimalstandarddes Bundesamt für wirtschaftliche Landesversorgung BWL an. terreActive bietet ein spezielles Audit nach dem IKT-Minimalstandardan.

- Attachments in E-Mails können gefährlich sein. Formate wie .docx können Makros enthalten. Prüfen Sie daher die Einstellungen Ihrer Office-Programme. Öffnen Sie Attachments nur, wenn Sie den Absender kennen.

- Lassen Sie Systeme nie direkt vom Internet aus erreichbar sein. Sollte dies trotzdem notwendig sein, lassen Sie die Konfiguration durch einen versierten Spezialisten vornehmen.

- Wenn Sie mit dem Netz verbundene Geräte und Maschinen im Einsatz haben, wie CNC-Maschinen, Kassensysteme, Überwachungskameras, medizinische Labor- oder Diagnosegeräte oder Gebäudesteuerungssysteme, separieren Sie diese von der Büroinfrastruktur. Lassen Sie nicht alles im selben Netz laufen. Spezialgeräte sollten vom Internet isoliert werden.

Fordern Sie Ihren IT-Dienstleister!

Bei IT-Dienstleistern stellt sich leider auch heutzutage noch oft heraus, dass sich diese zu wenig um die Cybersicherheit kümmern. Das Nachsehen haben dabei die Kunden, bei denen dann ungenügend gesicherte Systeme betrieben werden. Das Deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) stellt ein Dokument zu den «Basismassnahmen der Cybersicherheit»zur Verfügung. Geben Sie Ihrem IT-Dienstleister dieses Dokument und bitten Sie ihn darum, zu erklären wie er die dort genannten Massnahmen behandelt. Es ist keine Schande, nicht alles umgesetzt zu haben − ein Dienstleister sollte aber auf jeden Fall die Übersicht haben und begründen können, wieso er eine Massnahme als nicht notwendig erachtet.

Unternehmen, die sich mit den o.g. Massnahmen auseinandersetzen, sind schnell gegen die dominante Menge der Angriffe geschützt. Zwar sind, wie auch die Zahlen der Mobiliar zeigen, in kleiner Menge noch spezialisierte Angriffe anzutreffen. Irgendwo muss Sicherheit jedoch beginnen. Wenn Sie sich mit den oben erwähnten Themen auseinandersetzen, dann erreichen Sie schnell einen grossen Schutz in die Breite und verringern Ihr Risiko substantiell. Wer hingegen zuwartet und heute nicht mit den Massnahmen beginnt, der wird auch morgen nicht geschützt sein. Sind erstmal die ersten Massnahmen umgesetzt, ist schon die grösste Hürde gemeistert und der Weg offen für einen weiteren Ausbau der Cyber Security.