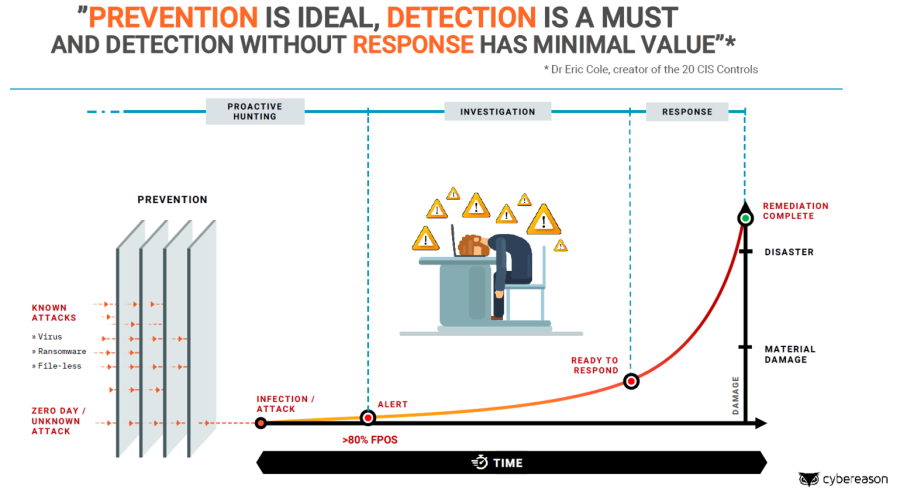

Mit den Prevention-Funktionen können bekannte oder standardisierte Angriffe gut automatisch geblockt werden. Motivierte menschliche Angreifer können diese Systeme jedoch auch umgehen. So kann die signaturbasierte Erkennung eines Antiviren-Scanners durch simple Veränderungen an der Malware umgangen und der Erfolg der Anpassung erst noch auf virustotal.com getestet werden.

Um fortschrittliche Angriffe zu erkennen, braucht es Detection Tools, die verdächtiges Verhalten entdecken und alarmieren. In vielen Fällen kann ein Angriff nicht automatisch blockiert werden, sondern muss vor einer Gegenmassnahme durch einen Spezialisten beurteilt werden.

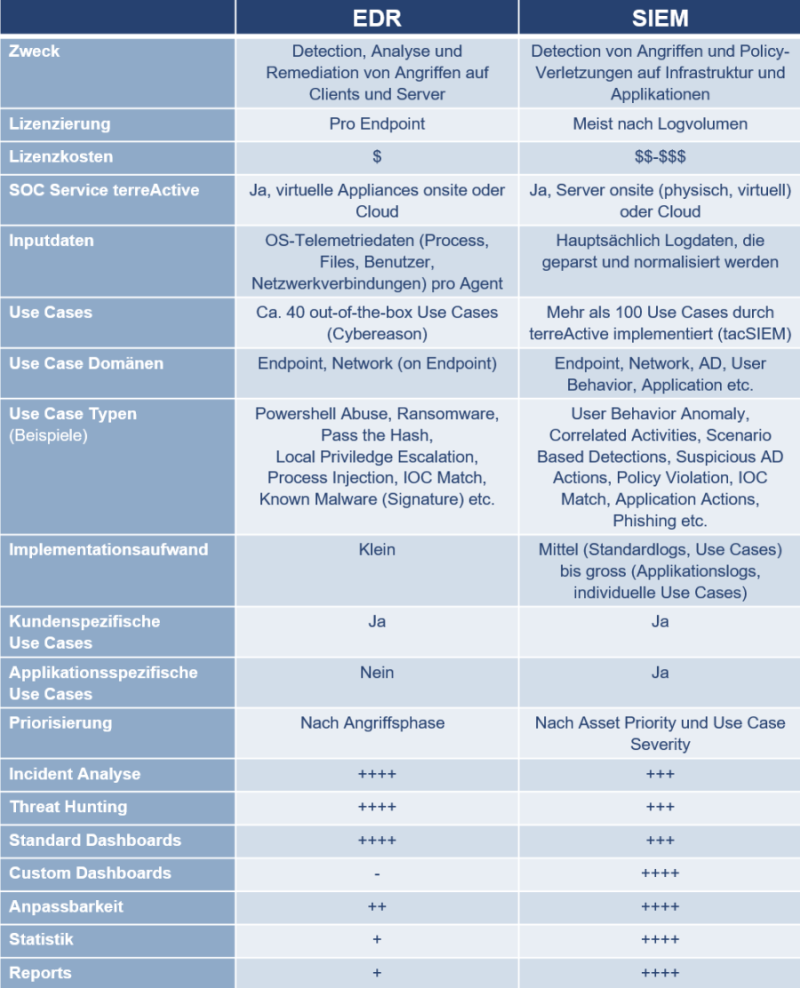

Die am häufigsten dafür eingesetzten Lösungen sind SIEM (Security Information and Event Management) und EDR (Endpoint Detection und Response). Diese beiden stehen bei einer Evaluation oft in Konkurrenz zueinander, obwohl sie sich sehr gut ergänzen.

Im Folgenden zeigen wir die Vorteile und die Grenzen beider Lösungen sowie die optimale Kombination.

Flexibles SIEM basierend auf Logs

Ein SIEM (Security Information and Event Management) ist ein Framework, das beliebige Logdaten einlesen und diese zu Szenarien oder Use Cases verknüpfen kann. Im Fall von Splunkist der Input nicht nur auf Logdaten beschränkt, es können sämtliche Arten von Maschinendaten eingelesen werden. Allerdings zeigt die Praxis, dass auch hier mehrheitlich Logdaten verarbeitet werden.

Zusätzlich zur direkten Angriffserkennung deckt ein SIEM folgende Bereiche ab:

- Compliance

- Reporting

- Langzeit- und Trendanalysen

- Incident-Investigation und -Response

- Applikatorische Security Use Cases

- Visibilität von sicherheitsrelevanten Changes, Konfigurationsproblemen und «Altlasten»

- Überwachung von KPSI

Die Bedeutung von Logs

Da die Use Cases eines SIEMs auf Logdaten basieren, hängt die Qualität der Ergebnisse von Güte und Wert der Logdaten ab. Dies kann problematisch sein, da Logs nur ein Nebenprodukt der Software oder des Betriebssystems sind und meist nicht für automatische Auswertung entwickelt wurden.

Ein Beispiel dazu: Wenn Windows in seinem Security Log eine RDP-Verbindung aufzeichnet, wird der User, der die Verbindung von einem anderen Host aus initiiert hat, nicht protokolliert, die IP des Absenders nur manchmal. Solche in den Logs fehlenden Daten wären essentiell für die Analyse, können aber nur sehr aufwändig, wenn überhaupt nachträglich rekonstruiert werden. Auch zeichnet Windows viele interne Vorgänge, die Security-relevant sind, gar nicht auf und der Zusammenhang von Einzelvorgängen kann nur schwer in Bezug gestellt werden. Hinzu kommt, dass Logdaten je nach Softwareversion, Spracheinstellungen oder Konfiguration unterschiedlich protokolliert werden und so ein Use Case plötzlich nicht mehr funktionieren könnte. Aus diesem Grund hat terreActive ein automatisches Use-Case-Testing-Angebot entwickelt.

Abschliessend gilt also zu bedenken: Bei schlechter Logqualität und fehlenden Kontext- bzw. Korrelationsinformationen besteht die Gefahr, dass gar kein Alarm ausgelöst wird oder es kommt zu so vielen SIEM-Alarmen, dass eine "Alarmmüdigkeit" entsteht.

Flexibilität hat ihren Preis ...

Der grösste Vorteil eines SIEMs ist seine Flexibilität (beliebige Logs, beliebige Use Cases). Diese hat jedoch ihren Preis: Die Entwicklung von Use Cases und die Integration von Logs ist arbeits- und damit kostenintensiv. Ein Security Service Provider kann den Aufwand für Standardlogs und Standard-Use-Cases auf viele Kunden verteilen; kundenspezifische Entwicklung und applikationsspezifische Integration bleiben aber mit beträchtlichen Kosten verbunden. Auch die operationellen Kosten eines komplexen SIEMs sollten nicht vergessen werden. Damit die Lösung optimal genutzen wird und rentiert, empfiehlt es sich, die integrierten Logs auch für andere Business-Bereiche wie das operative Monitoring oder die Business Intelligence zu nutzen.

... und wir die Lösung

terreActive hat für seine Security Monitoring Services bereits eine grosse Anzahl Standard-Use-Cases entwickelt und getunt. Zusätzlich werden in Aarau fortlaufend kundenspezifische Use Cases entwickelt. Die Installation und Konfiguration der SIEM-Lösung sowie das Use-Case-Management und die Orchestrierung sind standardisiert und automatisiert, was zur Kostenreduktion beiträgt und die Kunden gleichzeitig von den Synergien profitieren lässt.

EDR, der hochintegrierte Spezialist für den Endpunkt

Ein EDR kümmert sich um die Überwachung von Endpunkten, also Clients und Server verschiedener Betriebssysteme. Die vom EDR analyiserten Daten sind viel spezifischer und detaillierter als die Standardlogs eines Endpoints und bieten deshalb mehr Möglichkeiten Angriffe zu entdecken. Ausgelesen und analysiert werden z. B. Prozesse, Benutzer, Kommandos, Netzwerkverbindungen, Registry- und File-Events. Durch die zentrale Sammlung ist auch ein Ereignis über mehrere Endpoints hinweg erkennbar wie z. B. ein Pass-the-Hash-Angriff.

Fast alle Angriffe beginnen heute auf den Rechnern von Mitarbeitenden. Mit dem EDR können diese Angriffe in einer früher Phase entdeckt und verhindert werden. Das EDR wird über einen Agenten in das Betriebssystem des Endpoints integriert, deshalb können auch direkt Response-Aktionen zu Bekämpfung des Angriffs ausgelöst werden (Endpoint isolieren, Prozess anhalten, Files löschen usw.). Ein EDR bringt seine Use Cases out-of-the-box mit, bietet aber auch die Möglichkeit, eigene Use Cases im Rahmen der auf dem Endpoint gesammelten Daten zu erstellen. Viele fortschrittliche Angriffstechniken auf den Endpoint wie Powershell Abuse, Pass the Hash, Process Injection, C & C Kommunikation sowie Ransomware-Attacken werden durch das EDR erkannt. Die Maturität eines EDRs zeichnet sich auch dadurch aus, wie gut es einzelne Signale (Evidenzen, verdächtige Vorgänge) miteinander korreliert und nur bei wesentlichen Ereignissen alarmiert.

Die weiter oben aufgezählten SIEM-spezifischen Einsatzgebiete können durch ein EDR jedoch nicht abgedeckt werden. Durch seinen Fokus auf den Endpunkt sind keine Use Cases möglich im Bereich von Active Directory, Netzwerk, User Behaviour Anomaly oder Phishing. Auch können keine applikatorischen Use Cases integriert werden.

Dafür kann ein EDR das gesamte Angriffsbild in seinen Zusammenhängen auf dem Endpoint besser aufbereiten als andere Lösungen. Ein weiterer positiver Faktor, der für die Anschaffung spricht: Ein EDR bietet signaturbasierte Erkennung und kann daher eine vorhandene AV-Lösung (Antivirus) ersetzen.

EDR wird meist als Cloud-Dienstleistung angeboten, d. h. lokal installierte Agents schicken ihre Daten in eine Cloud-Infrastruktur. Onsite Installationen mit virtual Appliance oder vollständig lokaler Datenhaltung sind bei wenigen Herstellern wie Cybereasonauch möglich. Die Setup- und Betriebskosten sind aus den genannten Gründen deutlich niedriger als jene eines SIEMs.

Das Beste aus zwei Welten

EDR und SIEM können und sollen kombiniert werden, denn damit kommen die Stärken beider Lösungen zum Tragen und die jeweiligen Limitationen werden ausgeglichen.

Die EDR-Events werden dazu ans SIEM weitergeleitet und können dort mit Events von anderen Sicherheitskomponenten und Use Cases kombiniert werden. In den terreActive Standard-Use-Cases werden EDR-Events ähnlich wie Malware-Events weiter korreliert. Beispielsweise werden höher priorisierte Alarme ausgelöst, wenn mehrere verschiedene Events von unterschiedlichen Sicherheitskomponenten auftreten, bei denen derselbe Host oder Benutzer involviert ist. Die vertiefte Analyse der EDR-Events und die Response-Aktion geschieht weiterhin in der EDR-Konsole, aus dem SIEM wird direkt dorthin verlinkt.

Die Reihenfolge, in der die Systeme aufgebaut werden, spielt keine Rolle. terreActive empfiehlt jedoch, mit einem EDR zu starten, da dieses mit einer geringeren Anfangsinvestition einen wichtigen Teil der Detection abdeckt, so dass die «Low Hanging Fruits» zuerst geerntet werden können. Auch lässt sich ein EDR schneller implementieren als ein komplexes SIEM, erste Erfolge sind also für das Management schnell sichtbar.

Mit wachsenden Maturität und zur Abdeckung von Compliance, Reporting, Langzeit- und Trendanalysen sowie Application Use Cases wird in einer nächsten Phase das SIEM aufgebaut und die EDR-Events wie oben beschrieben integriert. Im Weiteren können Use Cases hinzugefügt werden für Angriffe, die nicht direkt auf dem Endpoint erkannt werden.

Ausblick auf die Cyber Defense Platform

Wer auf EDR und SIEM setzt, hat einen ersten wichtigen Schritt für die Sicherheit seines Unternehmens gemacht. Aber vergessen Sie nicht: EDR und SIEM sind nur zwei Komponenten einer komplexen, aus verschiedenen Lösungen bestehenden Cyber Defense Platform. Erst ein komplettes Set aus klassischen Protection-Komponenten, sowie EDR und SIEM ergänzt durch spezifische weitere Komponenten wie NDR, Cyber Deception, SOAR, OT und IoT Security bietet wirklichen Schutz.

Überlegen Sie sich, welche Use Cases Sie bereits durch welche Lösung abdecken. Wo gibt es noch Lücken? Eine Bestandesaufnahme Ihrer IT-Sicherheitsinfrastruktur mit anschliessender Analyse, wie sie in einem Cyber Defense Workshopvorgenommen wird, hilft Ihnen Klarheit zu schaffen und kontinuierlich Ihre Verteidigung zu verstärken.

Vergleich von EDR und SIEM im Überblick

Im Folgenden sind die Funktionen, Stärken und Schwächen beider Lösungen zusammengefasst.