Totgesagte leben lang. Attacken mittels Social-Engineering nehmen wieder zu.

Finger weg von Mails mit unbekanntem Absender, verdächtig wirkendem Betreff oder ungewöhnlichem Anhang. Diese Erkenntnis sollte selbst in den IT-fernen Haushalten angekommen sein. Sollte man meinen. Die Realität ist ernüchternd und Phishing bleibt in den Schlagzeilen. Insbesondere wegen der aktuellen Spearphishing-Attacken.

Was ist Phishing?

Via Mail und/oder betrügerischen Webseiten versuchen Angreifer, sich als vertrauenswürdiges Gegenüber auszugeben. Ihr Ziel: Den Opfern sensitive Informationen wie Passwörter, Benutzernamen und Kreditkarteninformationen entlocken. Phishing ist eine Form von Social-Engineering.

Phishing-Arten

Diese Arten von Phishing sind bekannt:

- Mass Phishing (Massenversand): Der Klassiker, breit angelegte Attacken mit vielen Empfängern. Die Mailnachricht ist unpersönlich formuliert und einfach zu enttarnen.

- Spear Phishing: Die dedizierte Attacke mit kleinem Personenkreis und hochpersonalisiert. Weil im Vorfeld meist aufwändig recherchiert wurde, ist der Betrugsversuch schwieriger zu enttarnen.

- Whaling: Eine Spearphishing-Attacke, welche sich gegen hochrangige Firmenmitglieder richtet (CEO, FTO, CFO).

- Smishing: Phishing via SMS.

- Vishing: Hier versucht ein Angreifer die sensitiven Informationen via Telefonanruf in Erfahrung zu bringen.

- Pharming: Durch eine Änderung der lokalen Konfigurationsdatei auf dem Computer z. B. mittels Schadsoftware, wird es möglich eine legitime Domain auf eine falsche IP-Adresse umzuleiten.

- QR-Phishing: Hier wird ein QR-Code manipuliert, so dass die Opfer auf eine präparierte Website weitergeleitet werden.

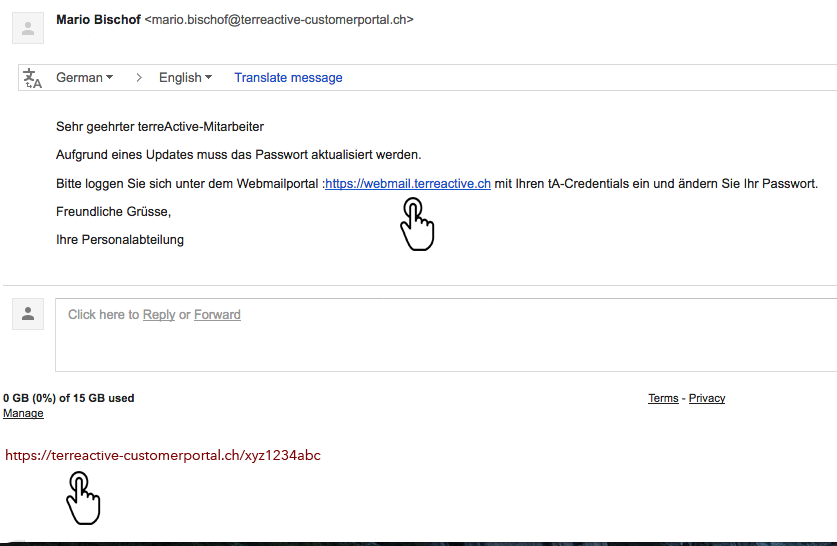

Beispiel einer typischen Phishing-Attacke mittels E-Mail-Nachricht

Sechs einfache Merkmale um Phishing zu erkennen

- Der Absender gibt sich als bekannte Firma aus (z. B. „PayPal Customer-Support“)

- Komprimierte Attachements (z. B. Zip-Dateien)

- Einschüchterungstaktiken (z. B. „Rechnung überfällig“)

- Unpersönliche Anreden (z. B. „Wichtige Mitteilung an alle PayPal Kunden“)

- Manipulierte Links (Link wird als www .paypal.com/login angezeigt, führt aber nach www .hackersite.com)

- Gefälschte Domainnamen (eine Domain wie www. payppall.com oder www. paypal.customerssupport.com wird verwendet)

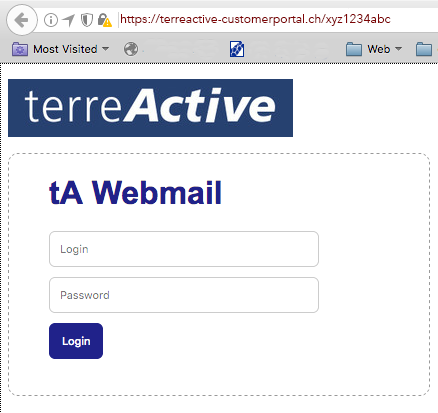

Beispiel einer fingierten Website bzw. einer Landing Page für eine Phishing-Attacke

Professionelle Phishing-Prävention

Am wichtigsten sind eine effektive Mitarbeiter-Schulung und die üblichen technischen Schutzmechanismen wie Malware-Scanner, Sandbox-Lösungen oder Blockierung bekannter Phishing-IPs. Beim Phishing ist immer der Mensch die Schwachstelle. Er entscheidet, ob er ein E-Mail-Anhang gedankenlos anklickt/öffnet oder löscht.

IT-Dienstleister haben die Problematik des mangelnden Phishing-Bewusstseins erkannt und bieten ganze „Social-Engineering“-Frameworks an. Damit können umfangreiche Kampagnen zum Umgang mit sensitiven Informationen und zur Phishing-Sensibilisierung durchgeführt werden. Teil davon können fingierte Phishing-Attacken sein, um Schwachstelle zu erkennen.

Social-Engineering-Frameworks bieten unter anderen folgenden Funktionalitäten:

- Erstellung und Versand von Phishing-Mails direkt aus dem Framework (Verwaltung Empfänger, Absender, Mailserver, etc.)

- Vereinfachte Erstellung und Hosting einer Phishing-Webseite (Einfache Editierung, Klonung existierender Seiten, SSL-Konfiguration, Weiterleitung, vorgefertigte Formulare)

- Statistische Auswertungen der Kampagnen (Erfolgsquoten, übermittelte „gephishte“ Daten, Anonymisierungs-Möglichkeiten, Geoinformationen, Browser- & Betriebssysteminfos)

- Versand von Trainingsmaterial im Anschluss an das Phishing (EDU-Video, Online-Quiz, etc.)

- Generierung und Durchführung von filebasierten Attacken (Makros, Executables, PDFs, uvm)

- Automatische Generierung eines Berichts

Bekannte Lösungen sind: Social Engineering Toolkit, Lucy,SpeedPhishing Framework, Phishing Frenzy, GoPhish.

Einsatz von Social-Engineering-Frameworks durch terreActive

Die fingierten Phishing-Kampagnen werden auf die Bedürfnisse des Kunden zugeschnitten. Jedes Unternehmen besitzt ein anderes Bewusstsein und Schwachstellen für eine Bedrohung durch Social-Engineering.

- In einem ersten Schritt definiert terreActive den zeitlichen Umfang, die Zielgruppe, das verwendete Medium und die Aggressivität der Phishing-Kampagne.

- Die ausgearbeiteten Szenarios werden mit dem Auftraggeber besprochen, in einem Testlauf nochmals überprüft und für den effektiven Einsatz freigegeben.

- In der Ausführungsphase verschickt terreActive die Phishing-Nachrichten und erhebt die statistischen Daten über das Verhalten der Zielgruppe.

- Nach Abschluss der Durchführung werden die erfassten Daten aufbereitet, Schlussfolgerungen abgeleitet und in einer Abschlusspräsentation dem Auftraggeber vorgestellt. Wichtig: Das Aufzeigen von möglichen Gefahren, eine Sensibilisierung für das Thema Social-Engineering und ein Lerneffekt für die einzelnen Teilnehmer stehen im Zentrum.

Phishing als Teil der IT-Sicherheit

Eine Phishing-Kampagne wird oft als Teil eines umfangreicheren Auditprojektsdurchgeführt, um die Sicherheitsüberprüfung eines Betriebs zu ergänzen und einen vollständigen Überblick über die Unternehmenssicherheit zu geben. Wie in allen Bereichen der IT-Sicherheit ist auch die Sensibilisierung für Social-Engineering ein kontinuierlicher Prozess, der stetig wiederholt, variiert und verbessert werden muss.