tacLOM

Umfassendes Log-Management

tacLOM

Umfassendes Log-Management

tacLOM nutzt Synergien aus Log-Management, Log-Verdichtung und -Aufbewahrung sowie dem Monitoring. Durch diese Kombination erhalten Sie eine effiziente Lösung um Ihre Logs zu verwalten und überwachen.

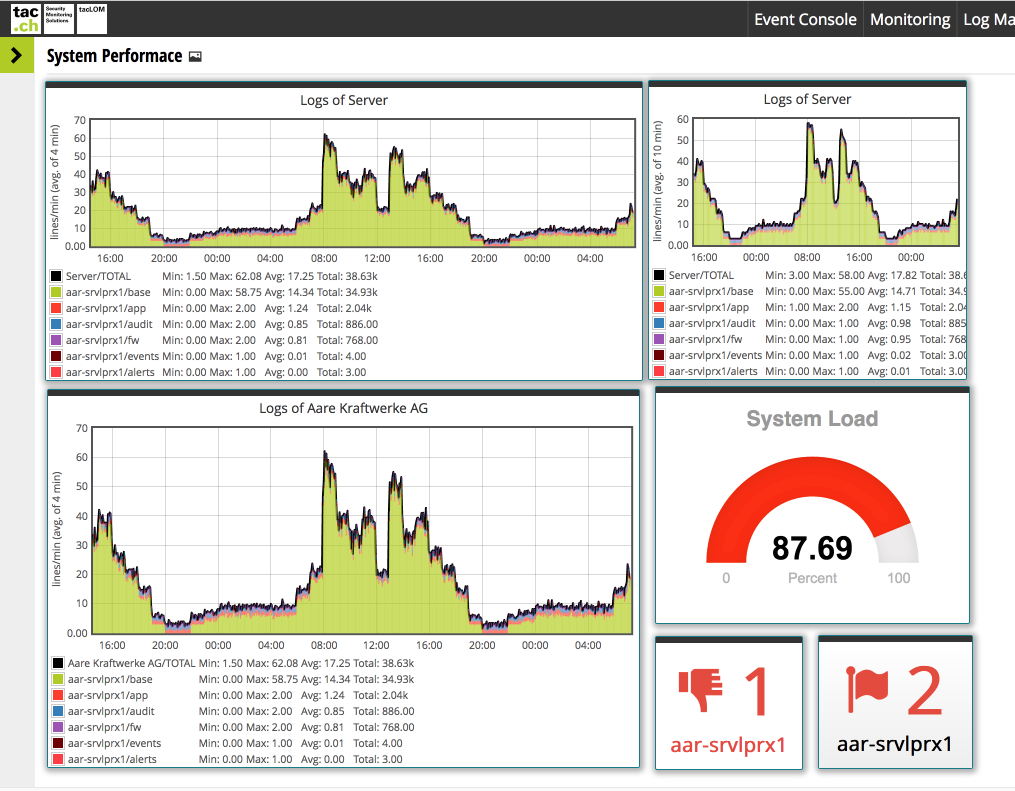

Ein Werkzeug für alle Beteiligten

Auf übersichtlichen Visualisierungen und individuellen Dashboards können sich Betriebsteams, CISOs oder Management schnell über den Zustand der IT-Infrastruktur informieren. Dabei sieht jeder nur das, was er auch sehen darf.

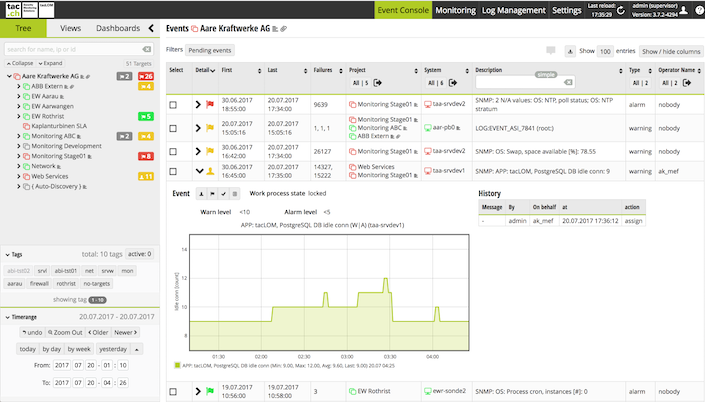

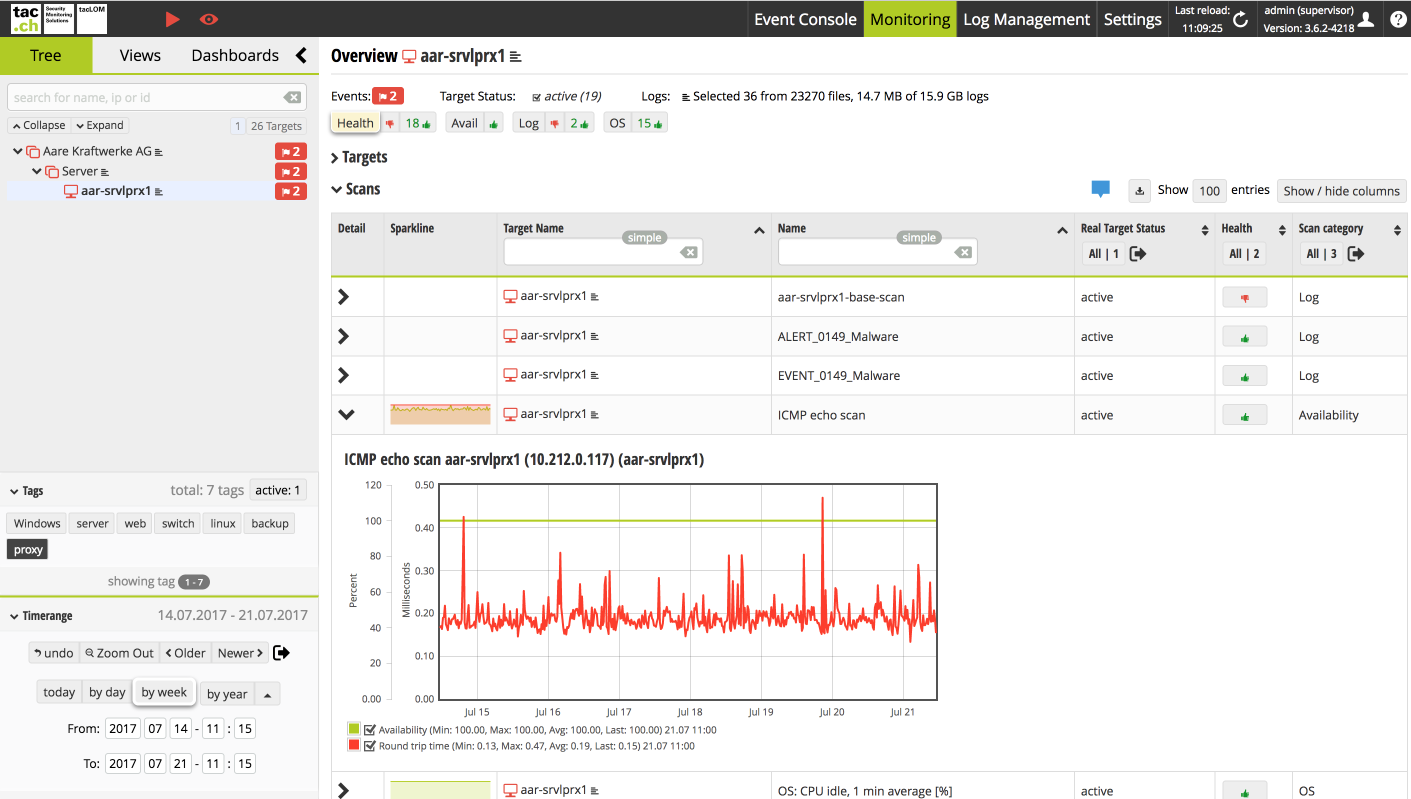

Zentrale Eventkonsole

Die Eventkonsole zeigt Log- und Monitoring-Ereignisse und sorgt für einen schnellen Überblick.

- Fehler können rasch eingegrenzt und bewertet werden.

- Durch intelligente Drilldowns erreicht man sofort die nötigen Detailinformationen.

- Alamieren Sie via E-Mail, SMS oder anderen Kanälen.

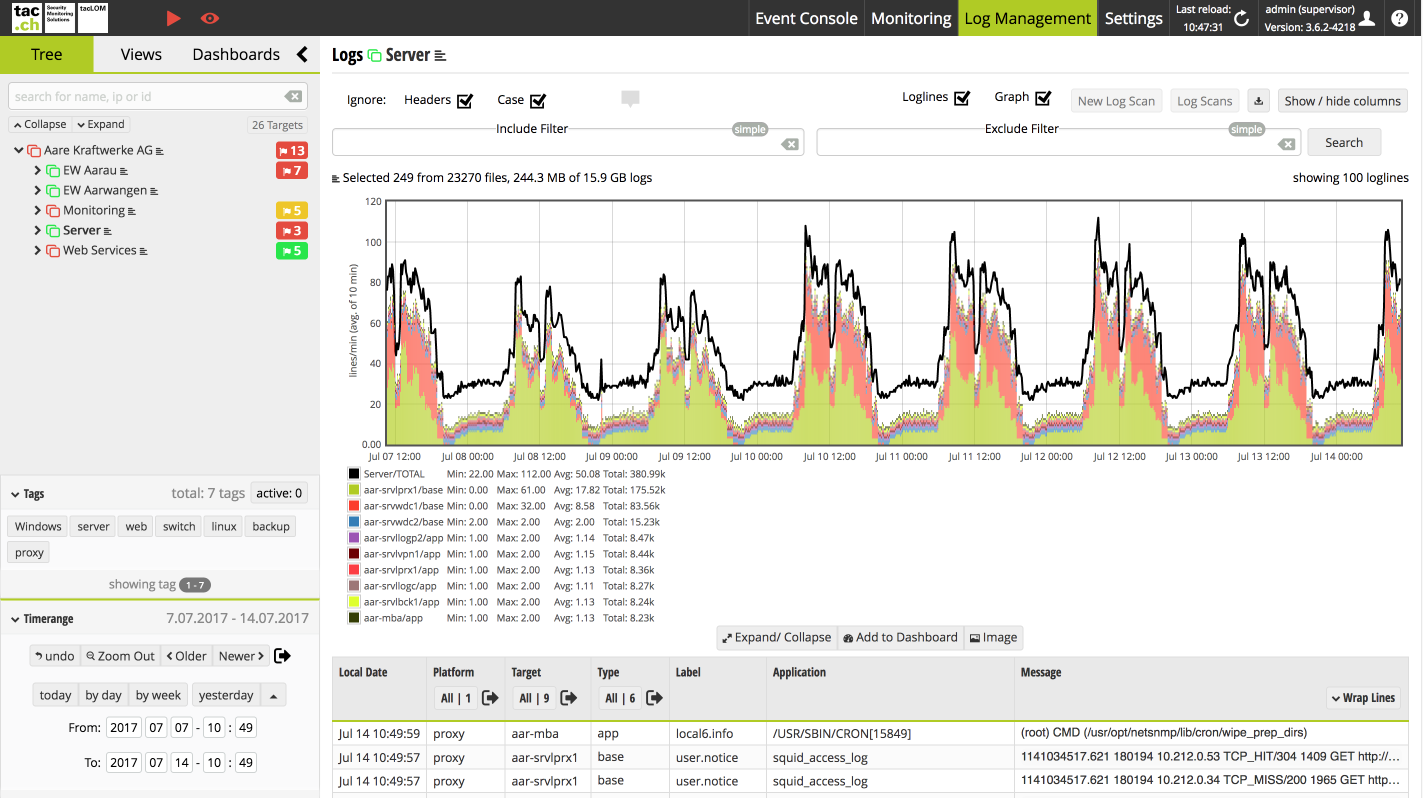

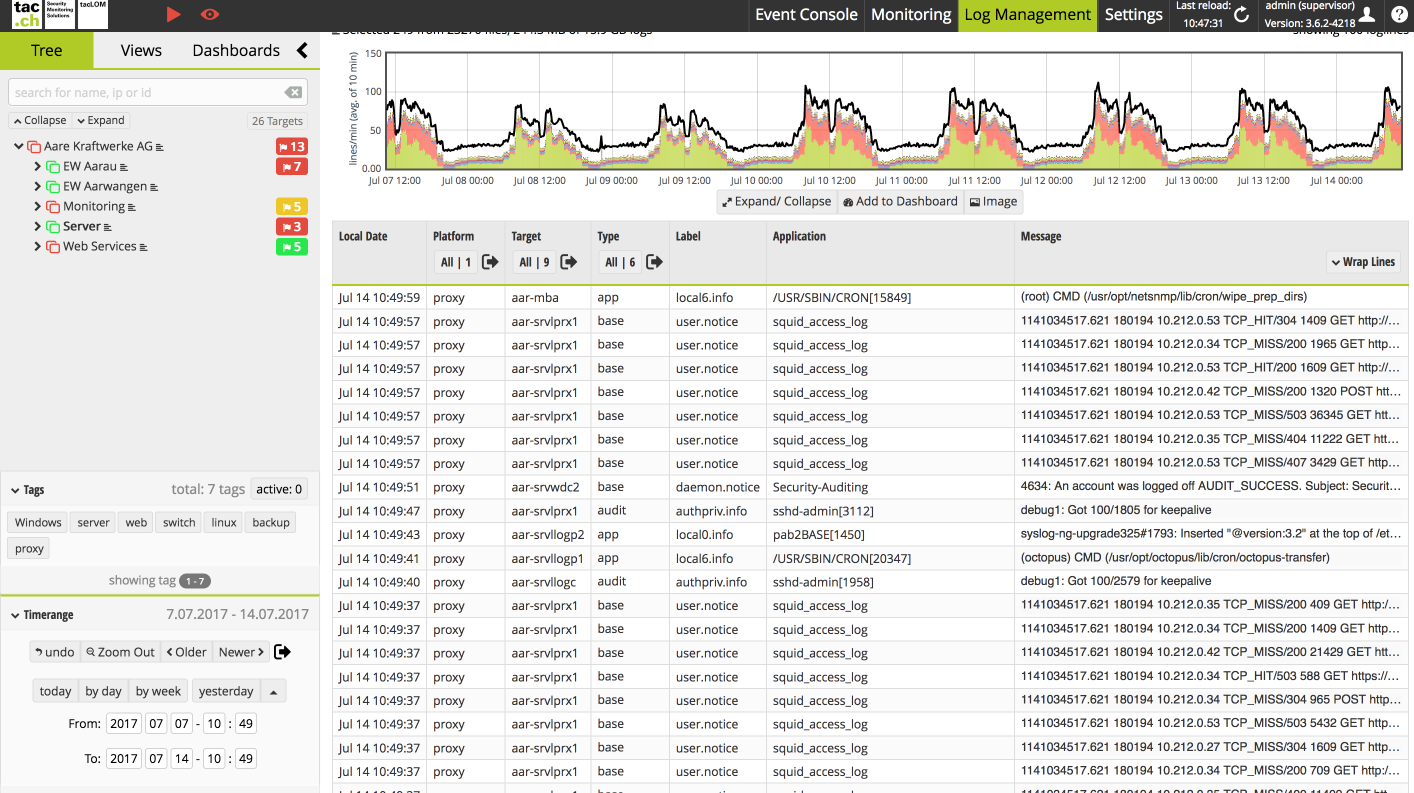

Log Management durch zentrales Sammeln von Log-Daten

tacLOM sammelt alle System-Logs und Fehlermeldungen (syslog, SNMP Trap, Mail to Log etc.) und archiviert sie für eine definierte Zeit. Zusätzlich werden relevante Ereignisse alarmiert und zur interaktiven Suche und Trendanalyse bereitgestellt.

- Im zentralen GUI können auch verteilt gespeicherte Log-Daten zusammen korreliert und analysiert werden.

- Spezifische Ereignisse, Ereignisabfolgen oder auch das Ausbleiben von Ereignissen werden alarmiert.

- Durch mitgelieferte Eventpacks für diverse Produkte profitieren Sie von vielen bereits vorhandenen Eventdefinitionen.

- Die Einbindung von Threat Feeds erhöht die Erkennungsrate von Sicherheitsvorfällen markant.

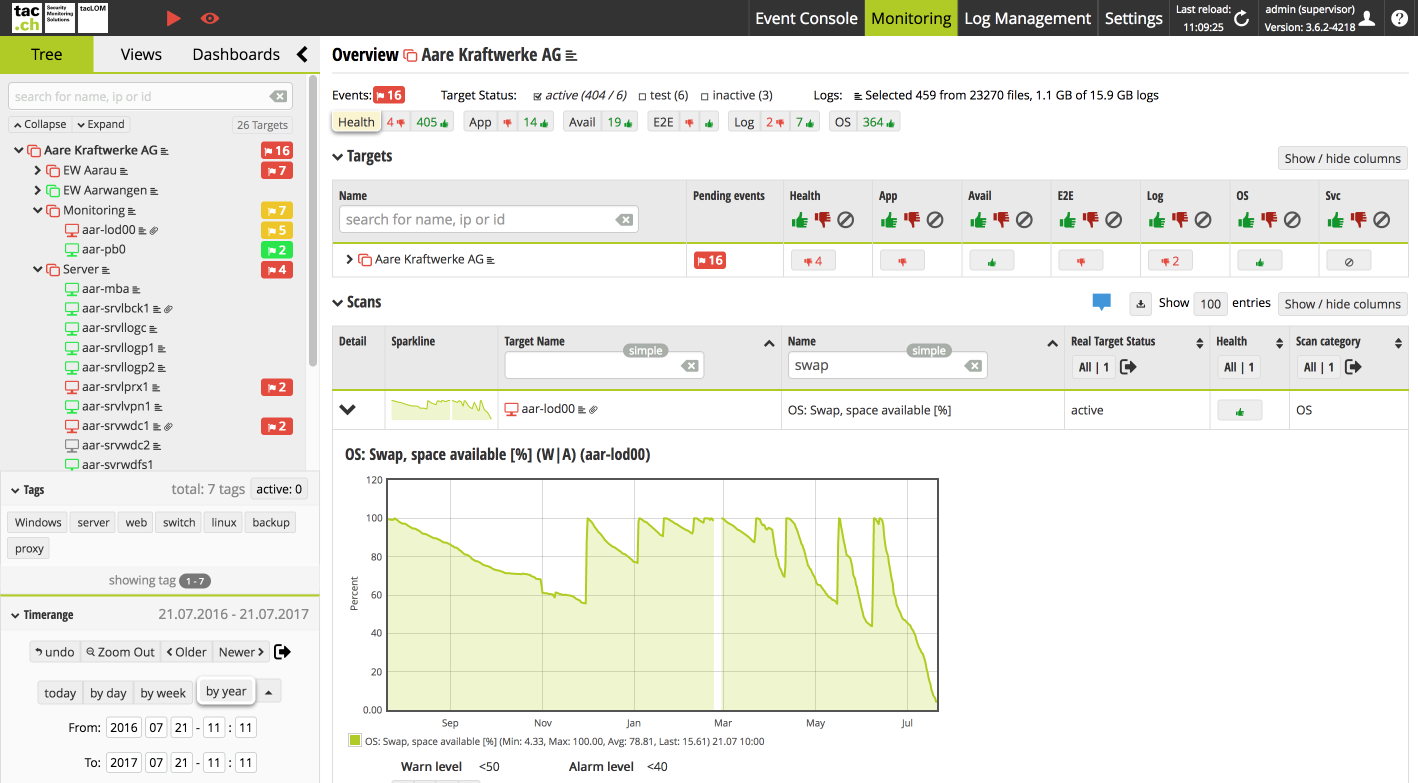

System Monitoring

tacLOM überwacht Ihre Infrastruktur aktiv durch einfach zu konfigurierende Scanner-Typen (Ping, URL, SNMP etc.).

SLA-Auswertungen überprüfen, ob definierte Verfügbarkeiten erreicht werden.

Durch Tagging lassen sich überwachte Systeme individuell gruppieren und die Ansicht kann pro Benutzer definiert bzw. eingeschränkt werden.

SLA-Auswertungen überprüfen, ob definierte Verfügbarkeiten erreicht werden.

Durch Tagging lassen sich überwachte Systeme individuell gruppieren und die Ansicht kann pro Benutzer definiert bzw. eingeschränkt werden.

Individuelle Auswertung

Persönliche Ansichten, Reports oder Dashboards erlauben es jedem Anwender, seine eigene Lösung zu konfigurieren, die seinen Bedürfnissen an die Überwachung entspricht.

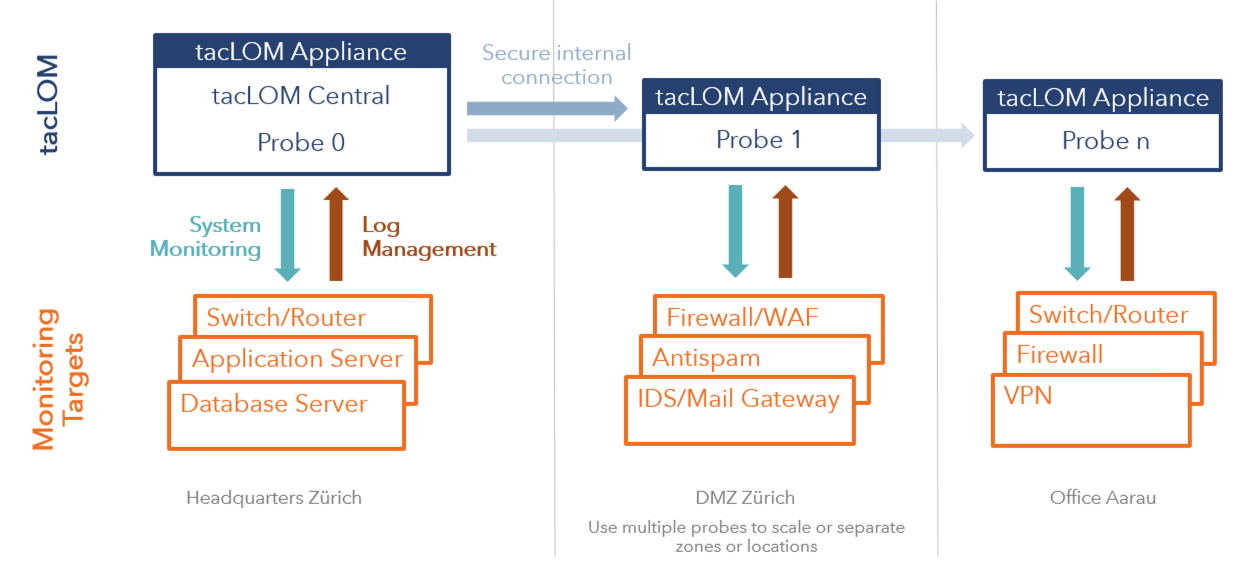

Modulare Architektur

Dank dem modularen Aufbau skaliert die Lösung für jede Unternehmensgrösse. Durch zusätzliche Sonden werden verschiedene Bedürfnisse abgedeckt.

- Es können mehrere Systeme integriert werden.

- Logdaten bleiben an ihrem Standort.

- Weniger Firewall-Regeln und geringere Netzwerkbelastung durch lokale Überwachung der Zielsysteme.

Artikel aus dem Cyber Blog

Factsheet