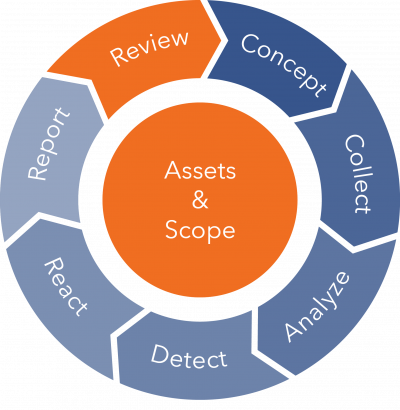

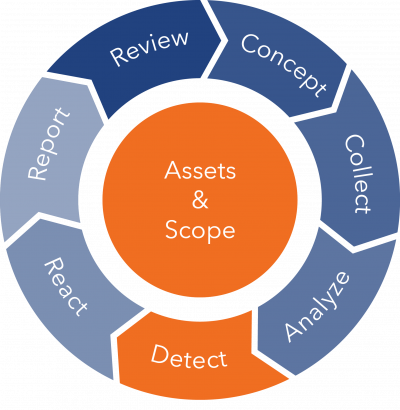

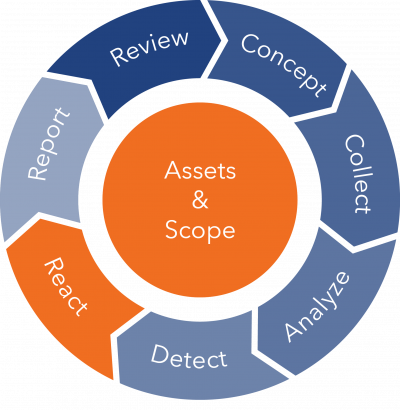

Die Cyber Defense Methode

Der Security Monitoring Cycle

Unser Cycle hilft Ihnen Security Monitoring erfolgreich einzuführen und kontinuierlich zu verbessern. Mit dieser 7-Steps-Methode kommen Sie schnell zu Resultaten und können Ihr Unternehmen effizient vor Angriffen schützen. Der Cycle kann auf einzelne Bereiche (z. B. nur auf spezifische Applikationen) oder ganze IT-Infrastrukturen angewendet werden. Wir helfen Ihnen den Fokus auf die richtigen Komponenten zu legen.

Review

Wenn Sie mit Security Monitoring starten, bestimmen wir in dieser Phase mit einer GAP-Analyse Ihre aktuelle Situation und definieren die notwendigen Schritte, um Ihre Ziele zu erreichen. Haben Sie bereits eine Lösung im Einsatz, geht es darum die Effektivität des Security Monitorings zu überprüfen und kontinuierlich zu verbessern.

Ziele:

- Erfolgsfaktoren und Ziele des Projektes definieren

- Vorgaben und Anforderungen festhalten

- Sicherheitsdefizite aufdecken

- Schutzbedarf und Assets bestimmen

- Lösungs- und Umsetzungsstrategie definieren

- Verbesserungsmassnahmen bestimmen

Output:

- Vorgaben für die Konzeptphase

- GAP-Analyse mit Massnahmen

- Investitions- und Aufwandsschätzung

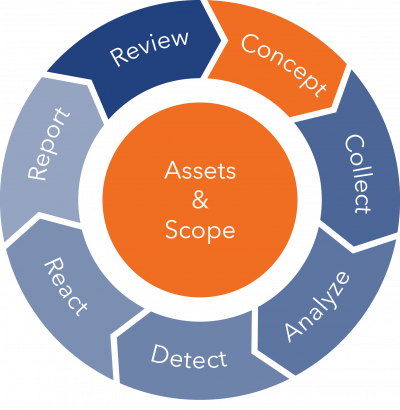

Concept

Auf Basis des vorgängig durchgeführten Reviews werden die konzeptionellen Aspekte der Lösung erarbeitet. Dies reicht von der richtigen Dimensionierung und Architektur der Lösung, über die vorgaben-konforme Integration der Log-Quellen bis zur stakeholder-angepassten Auswertung. Dadurch werden klare Vorgaben für die spätere Umsetzung definiert, die eine gute Projektkontrolle ermöglichen und eventuelle Vorbehalte werden vor weiteren Investitionen sichtbar.

Ziele:

- Konzeption eines an die Betriebsbedürfnisse angepassten zentralen Security Monitoring Frameworks

- Grundlage für Setup und Integration schaffen

- Spezifikation der kundenspezifischen Security Monitoring Use-Cases

- Definition des Betriebskonzeptes und der Prozesse

Output:

- Detailkonzept mit Kostenschätzung der weiteren Projektphasen

- Machbarkeitsüberprüfung Ihrer spezifischen Anforderungen

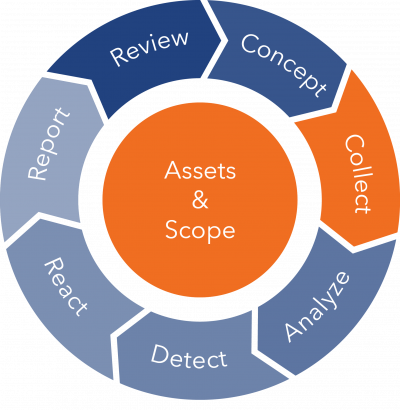

Collect

Hier erfolgt der Aufbau des Security Monitoring Frameworks und die Anbindung und Parametrisierung der Log-Quellen gemäss Konzept. Ein wichtiger Punkt in dieser Phase ist die Inventarisierung und Klassifizierung der anfallenden Logdaten.

Ziele:

- Setup und Konfiguration der Lösung

- Einbindung aller relevanten Datenquellen

Output:

- Verfügbarkeit der zentralen Security-Plattform

- Integration der Logquellen

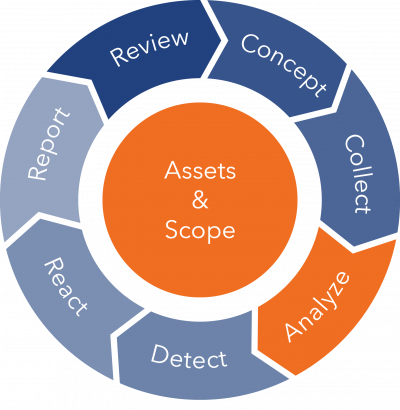

Analyze

Nach der zentralen Sammlung aller relevanten Log-Daten führt die Anreicherung und Aufbereitung der Daten mittels Analyse-Tools zu verbesserter Transparenz und erhöht damit die IT-Sicherheit enorm.

Ziele:

- Umsetzung der im Konzept definierten Security Monitoring Use-Cases

- Erkennen von Normalverhalten und Abweichungen

Output:

- Visualisierung von Datenquellen (Events, Dashboards)

- Alert-Konfigurationen

- Reports

Detect

Ziel ist es, möglichst hoch automatisiert anhand von gesammelten Daten sicherheitsrelevante Ereignisse zu detektieren. Dies kann beispielsweise das Versiegen einer Log-Quelle oder eine Brute Force Attacke auf einen Benutzer-Account sein. Die Detektion von gezielten Angriffen (z.B. APT Advanced Persistent Threat) oder unzufriedenen Administratoren, die sensitive Daten abziehen, sind oft nur per Know-how von ausgewiesenen Security Engineers möglich.

Ziele:

- Erkennen von APTs und sonstigen Angriffen

- Erkennen von Anomalien und Policy-Verstössen

Output:

- Periodische Überprüfungen der Logquellen

- Automatische Alarmierung

- Situationsbezogene Untersuchungen

- Eliminierung von False-Positives (Tuning)

React

Die Alarmierung wird über eingespielte Prozesse an die Experten, welche meist in einem Security Operation Center (SOC) organisiert sind, weitergeleitet. Die Experten bestimmen die Gefährlichkeit und Dringlichkeit des Vorfalls und leiten die notwendigen Massnahmen ein. Die Effektivität dieser Phase hängt stark von den Ressourcen, der Reaktionszeit und dem Expertenwissen ab. Idealerweise müsste daher eine 7x24h Organisation sowie Ressourcen mit dem notwendigen Know-how bereitgestellt werden.

Ziele:

- Eindämmung und Bekämpfung von Angriffen

Output:

- Incident Tickets

- Incident Summary (ggf. Definition von Massnahmen)

Report

Reporting ist ein integraler Bestandteil des Security Monitorings und dient zur Transparenzsteigerung und Beweisführung. In regelmässigen Meetings mit unserem Security Analysten werden die Reports besprochen und Schwachpunkte analysiert.

Ziele:

- Controlling

- Beweisführung und Steuerung von Security Monitoring

Output:

- Reporting über Key Security Metriken

- Management Summary

- Stufengerechte Reports gemäss Kundenanforderungen (Mgmt, Compliance Reporting)

- Regelmässige Meetings mit dem Security Analysten