Die ersten Überlegungen

Der erste Teil unserer Blogseriehat aufgezeigt, dass die Cyber-Defense weitaus grössere Auswirkungen hat als allgemein angenommen, da mit ihr auch eine methodische Anpassung einhergeht. Dies bedeutet jedoch nicht, dass die dazugehörenden Projekte massiven Aufwand benötigen und der Bedarf an Ressource ins Unendlich wächst. Dem ist nicht so − und es darf auch nicht so sein: Die Cyber-Defense muss mit der Firma mitwachsen und neue Szenarien sollen zeitnah in sie einfliessen können. Die Bereitschaft iterativ vorzugehen muss also gegeben sein. Es empfiehlt sich, auf kompakte, schnell abzuwickelnde Teilprojekte zu setzen und dadurch in der Lage zu sein, schneller und agile auf Änderungen in der eigenen Organisation reagieren zu können.

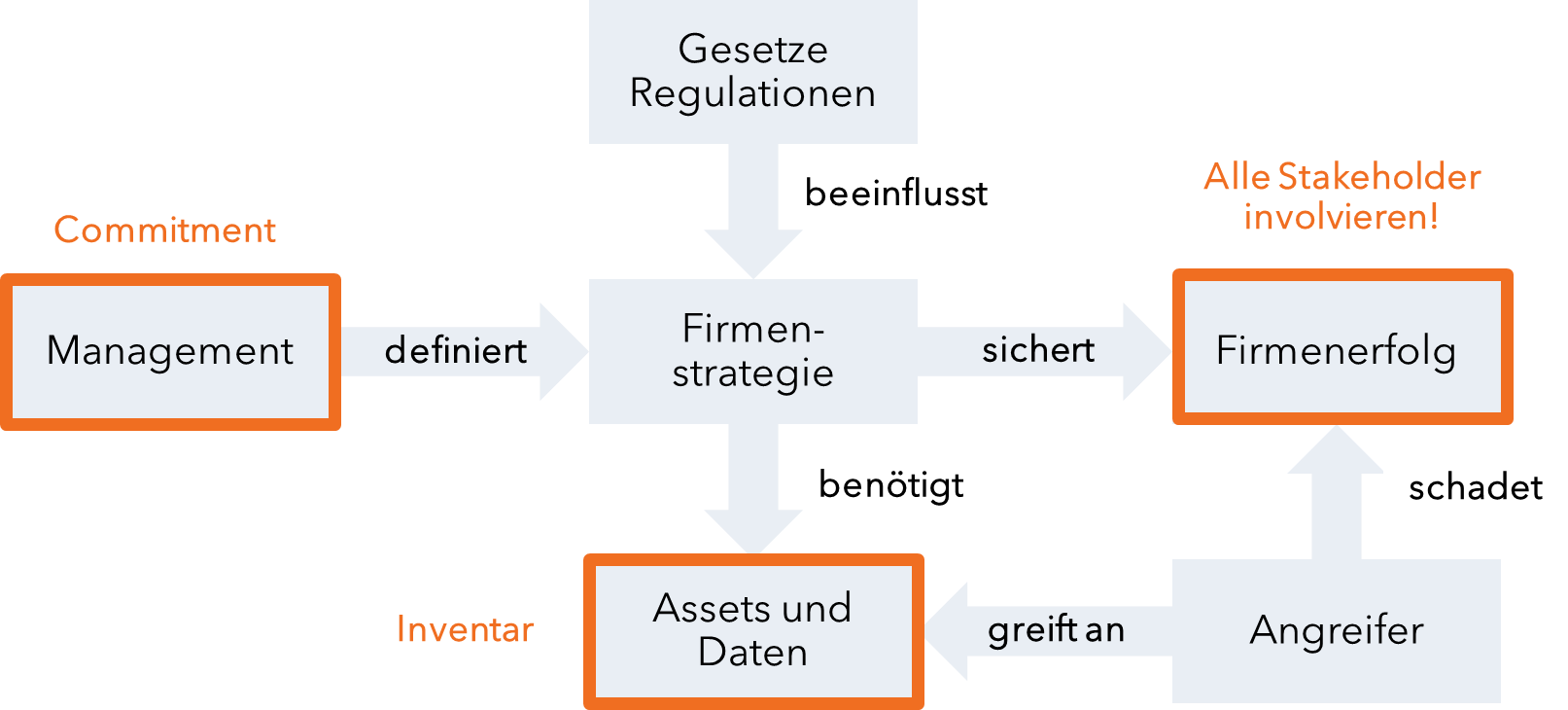

Die Grafik illustriert die ersten Aspekte, die auf dem Weg zur starken Cyber-Defense berücksichtigt werden müssen:

-

Verantwortlichkeiten

-

Informationsfluss innerhalb der Firma

Wie erwähnt ist ein iteratives Vorgehen zu empfehlen und entsprechend muss die Firma bereit sein, ständig aktiv zu bleiben und einen Austausch zwischen der Cyber-Defense und anderen Bereichen der Firma zu sichern. Denn die Strategie und Bedürfnisse der Stakeholder können sich ändern. Oder die Firma lanciert beispielsweise neue Produkte oder Dienstleistungen (Shop, e-banking), worauf reagiert werden muss, damit die eigene Defense Schritt halten kann.

Assets und Daten

Ein sehr wichtiger Faktor für den Projektstart ist das Inventar: Man muss wissen, was überhaupt geschützt werden soll − die kritischen Assets und Daten müssen bekannt sein. Oft aber ist die Inventarliste einer Firma unvollständig. Dies ist ein weiterer Grund für das iterative Vorgehen: Dadurch wird es möglich, zuerst mit einem reduzierten Inventar zu starten. Als mittelfristiges, iteratives Ziel wird jedoch gleichzeitig festgelegt, dass die Inventarliste komplettiert und so die Abdeckung ständig verbessert wird.

Wer eine eigene Verteidigung aufbauen will, muss wissen, wovor er sich schützen muss.

Da die Defense, wie im ersten Teilerwähnt, den Wechsel hin zur Mission Assurance bedeutet, besteht eine Schnittstelle zum Risikomanagement der Firma. Hier wird deutlich, warum die Cyber-Defense gut mit unterschiedlichen Zielgruppen umgehen können muss: Was vom Management als strategisch gesehen riskant beurteilt wird, muss vom technischen Personal nicht unbedingt richtig interpretiert werden. Die Cyber-Defense übernimmt hier die Rolle einer Schnittstelle zwischen verschiedenen Akteuren.

Zusammenhang zwischen Governance und SOC

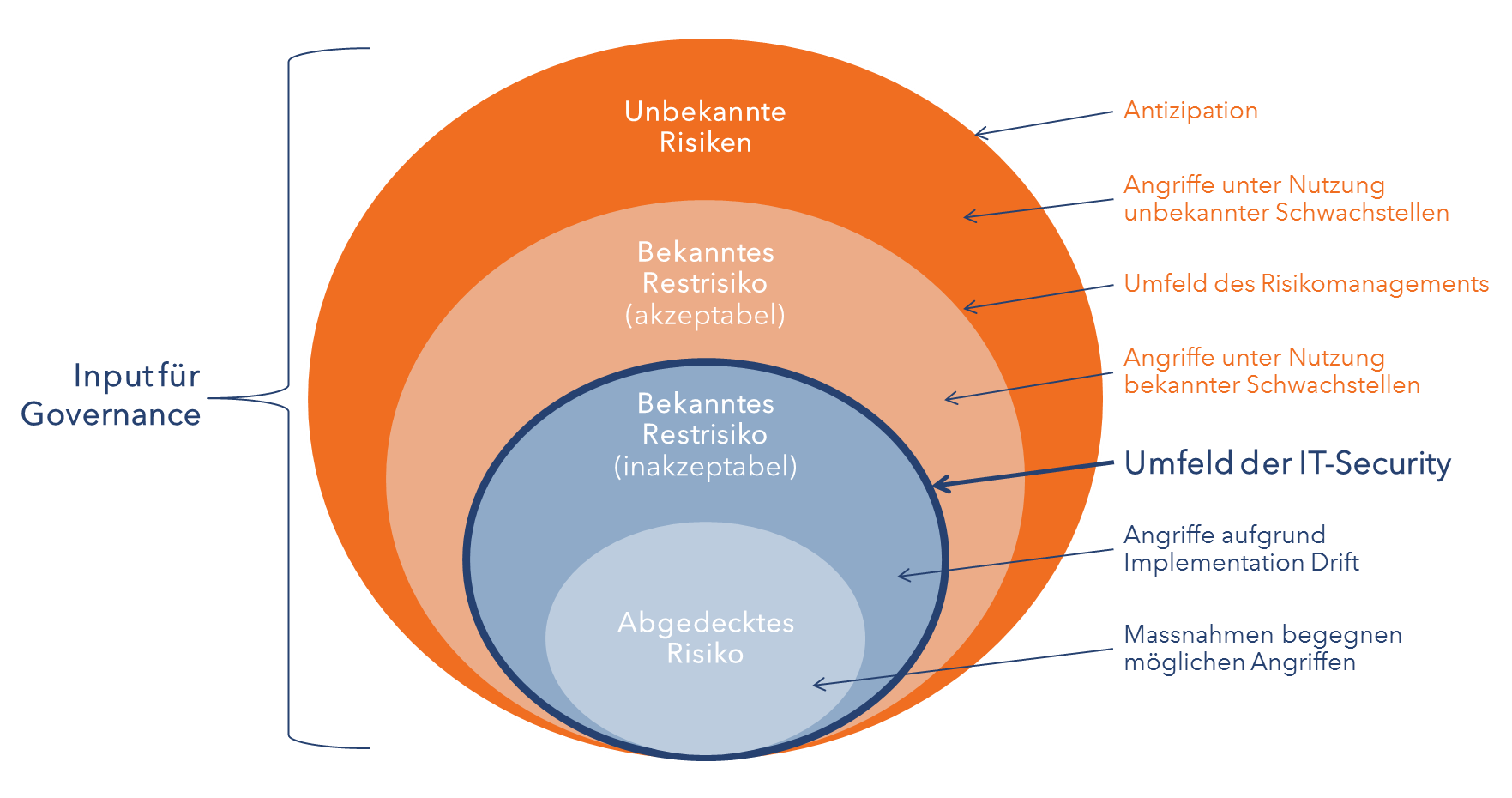

Über Governance wurde bereits im ersten Teil des Blogsgeschrieben. Ein Aspekt der Governance ist die Rechenschaftspflicht sowie die Transparenz von Strukturen. Hier kommt das SOC (Security Operations Center)ins Spiel: Im Sinne eines Reportings überwacht das SOC angewandte Schutzmassnahmen und kann darlegen, ob die Massnahmen umgesetzt sind und ob Verbesserungen notwendig sind.

Wie sich das SOC innerhalb der Cyber-Defense bewegt illustriert die nächste Grafik. In jeder Firma gibt es inakzeptable Risiken, gegen die der CISO entsprechende Massnahmen ergreifen muss. Ein SOC muss beurteilen können, ob die Massnahmen umgesetzt wurden oder ob ggf. ein Implementation Drift entstanden ist. Ebenso müssen die akzeptierten Risiken klar definiert werden und bekannt sein, wie sie sich verändern. Durch den im ersten Teil erwähnten Foresight (Antizipation von Angriffen) kann das SOC frühzeitig bisher unbekannte bzw. unerwartete Risiken entdecken.

Diese Reports und Analysen des SOCshelfen, dass das Risikomanagement sowie ggf. auch die Strategie rechtzeitig angepasst werden. Denn nicht nur die Cyber-Defense arbeitet iterativ — auch das Risikomanagement und die Verfeinerung der Strategie entwickeln sich weiter und wachsen im Laufe der Zeit.

Abschliessend ist noch zu erwähnen, dass der Begriff SOC hier auf drei Arten interpretiert werden kann:

- Es kann sich dabei um ein rein intern angesiedeltes Team handeln.

- Oder das SOC besteht aus einer Gemeinschaft von internen Fachkräften und externen Experten. Der externe Dienstleister ergänzt dabei die firmeneigenen Ressourcen.

- Oder es handelt sich um ein komplettes Outsourcing.