Prozesse

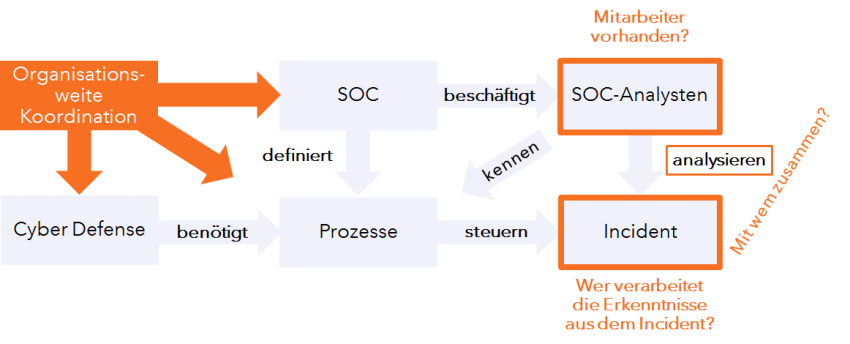

Sie wissen bereits aus dem ersten Teil, dass die Umsetzung einer Cyber-Defense weitaus mehr als nur die Umsetzung von technischen Massnahmen ist. Die folgende Grafik illustriert einen weiteren Aspekt, dem Sie Beachtung schenken müssen: Prozesse.

Für die Cyber-Defense sind Prozesse wichtig: Ein SOC muss damit umgehen können, dass ein Angriff grossen Schaden und Unterbrüche im Betrieb verursacht. Für die verschiedenen Notfallszenarien, also die unterschiedlichen Formen von Incidents, müssen entsprechende Prozesse vorhanden sein.

Damit diese Prozesse funktionieren, muss das Personal sie kennen, üben, eine gewisse Routine mitbringen und für die einzelnen Schritte qualifiziert sein. Ist das Personal mit den Prozessen überfordert, kann es im Notfall schnell kritisch werden. Wenn ein Unternehmen nicht für alle Fachbereiche bzw. Prozessschritte Analysten aufbieten kann, empfiehlt sich für das Incident-Handlingdie Zusammenarbeit mit einem Dienstleister.

Koordination über (Abteilungs-)Grenzen hinweg

Rekapituliert man die bisher verwendeten Begriffe, zeigt sich ein weiterer Aspekt: Prozesse, Analyse, SOC, Defense, Governanceu.a. bedingen eine unternehmensweite Koordination. Denn es geht hier um die bereits erwähnte Mission Assurance,die nur erreicht werden kann, wenn kein Silo-Denken vorherrscht.

Ein häufiges Beispiel dafür ist die Verarbeitung der Erkenntnisse aus einem Incident. Kaum jemand will, dass sich Incidents wiederholen. Wenn im Rahmen einer Analyse Schwächen erkannt wurden, muss sichergestellt werden, dass dies andernorts einfliesst und Gegenmassnahmen zügig umgesetzt werden. Dafür muss teamübergreifend zusammengearbeitet werden bzw. eine Person definiert werden, die über alle Abteilungssilos hinweg das gemeinsame Ziel vor Augen behält.

Wie rechtfertigt man die Kosten für SOC und Cyber-Defense?

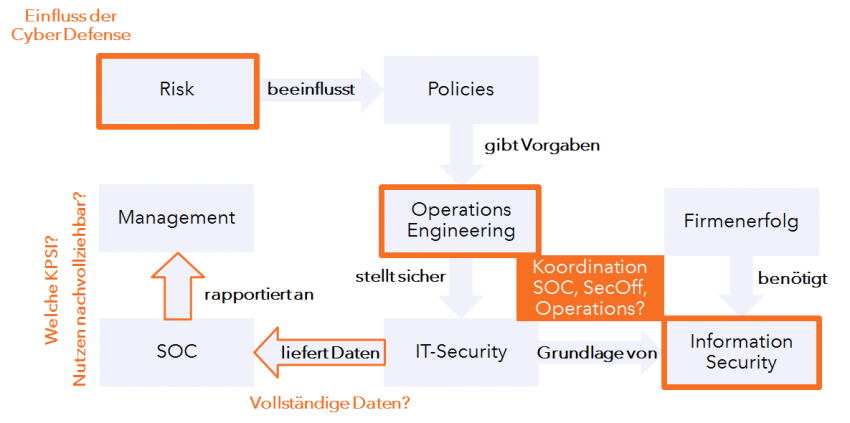

Beim Projektstart sind Kosten immer ein Thema. Wie können die Kosten für das Projekt und die Security-Infrastruktur gerechtfertigt werden? Der Security Officer ist oft damit konfrontiert, dass das Management das Budget für die Security knapp hält. Dann sollte man sich an das Folgende erinnern: Man ist immer dann bereit Geld zu investieren, wenn der Nutzen klar dargelegt werden kann. Sehen Sie dazu die nächste Grafik:

Auf der einen Seite steht der Erfolg der Firma, an dem das Management zweifelsfrei Interesse hat. Der Erfolg spielt auch bei der Mission Assurance, dem Ziel der Cyber-Defense, eine wichtige Rolle.

Auf der anderen Seite stehen die Risiken. Die Grafik macht klar, dass die Cyber-Defense ihre Legitimation daraus bezieht, die richtigen Zahlen an das Management zu liefern. Oder anders gesagt, die Auswahl der richtigen KPSI (Key Performance Security Indicators) ist ein wichtiger Faktor, den die Owner von Cyber-Defense-Projekten beachten müssen.

Zielgruppengerechte Berichterstattung

Hier spielt die Kommunikationskompetenz des SOCs eine grosse Rolle: Reports, inklusive der o. g. KPSI, müssen zielgruppengerecht formuliert sein. Es empfiehlt sich, innerhalb der Firma die Ohren offen zu halten und herauszufinden, welche Abteilung an welchen Formen der Auswertungen interessiert sein könnten. Da die Logdaten von unterschiedlichsten Systemen gesammelt werden, bietet sich viel Potential für das Reporting. Um schnell Begeisterung zu wecken, kann es sinnvoll sein zu Beginn auch Reports zu erstellen, die zwar nicht strikt in den Bereich der IT-Security gehören, aber zeitnah von anderen Abteilungen benötigt werden.

Und zum Schluss der Blogserie noch ein Tipp zum Erfolg Ihres Projektes ...

Think Big - Start Small

Der schnelle Start

Die vorangehenden Kapitel unsers Blogs haben gezeigt, dass die Überlegungen, wie mit dem Aufbau der eigenen Cyber-Defense gestartet werden kann, ein grosses Spektrum umfassen. Unbedingt sollte man dabei den Aspekt des iterativen Vorgehens im Kopf behalten. Nicht alles muss zum Start bereits fertig definiert, geübt und abgestimmt sein. Das Motto lautet „Think Big - Start Small“.

Wer starten will, sollte sich grob überlegen, wie die eigene Umgebung in fünf Jahren aussehen soll. Ziel ist dann, zuerst einmal mit einem drei bis sechsmonatigen Projekt zu starten. In diesem werden die generellen Basis-Use-Cases abgedeckt und getestet, ob sich Prozesse und der Wechsel auf die Mission Assurance bzw. die Cyber-Defense in der eigenen Organisation umsetzen lassen.

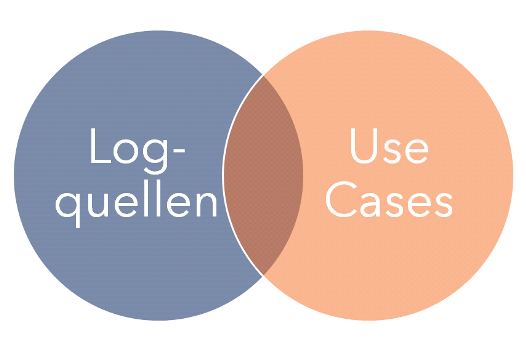

Beim Projektstart ist es oftmals nicht einfach zu bestimmen, mit welchen Use-Cases man beginnen sollte. Ohne grobe Vorstellungen fällt der Launch eines Projekts schwer. Eine Möglichkeit dieser Herausforderung zu begegnen, ist ein Vorgehen wie folgt:

Wenn man die bereits vorhandenen Logquellen erfasst und mit einer Liste von Use-Cases abgleicht, kann durch die Schnittmenge bestimmt werden, welche Use-Cases sich schnell und als erste umsetzen lassen würden. Durch eine Priorisierung kann anschliessend festgelegt werden, welche tatsächlich umgesetzt werden.

Durch dieses Vorgehen deckt man in der ersten Phase vor allem generische, bekannte Use-Cases ab. Die perfekte Justierung an die Bedürfnisse der eigenen Firma erfolgt in einer zweiten Phase. Der Vorteil bei diesem Vorgehen liegt darin, dass man bereits früh die ersten Erfahrungen sammeln kann. Je komplexer die Use-Cases sind, umso anspruchsvoller wird das Tuning der zugehörigen Prozesse. Dies gilt auch umgekehrt. Wer also einfach startet, kann schnell erste Erfolge vorweisen und wird es aufgrund der gesammelten Erfahrungen im späteren Verlauf einfacher haben, die dann notwendigen komplexeren Prozesse und Use-Cases umzusetzen.