Ransomware ist immer noch im Trend. Wenn die Infektion bereits geschehen ist, muss der Analyst den Vorfall rückwärts als auch vorwärts analysieren können. Durch die Risikoanalyse wird deutlich,

- wie die Infektion geschehen ist,

- ob sie sich wiederholen kann und

- ob sie sich im Netzwerk weiter ausbreiten wird.

Dies erlaubt die Definition der Sofortmassnahmen – bei einem laufenden Angriff können bereits Minuten den Unterschied machen. Den Angriff auf der Zeitlinie nachvollzuziehen zu können, ist eine Grundfertigkeit des Analysten.

Voraussetzungen für die Analyse im SOC

Sobald der Vorfall bekannt ist, beginnt der Analyst mit der Analyse. Eine wichtige Rolle spielen dabei die Runbooks, die ein SOCfür verschiedene Szenarien entwickelt hat. Nicht zu unterschätzen ist auch die Erfahrung, die der Analyst mitbringt. Für eine effiziente Untersuchung sollte der Analyst auch den Aufbau der Umgebung kennen. Dazu ist es notwendig, dass Kunden des Managed SOC in engem und offenem Kontakt mit ihrem Dienstleister stehen. Und natürlich auch, dass die Logquellen für das SIEM richtig ausgewählt wurden.

Für einen Incident mit ausgeführter Malware ist es ideal, die Aufzeichnungen eines Endpoint-Monitoring zu haben (z. B. Sysmon). Der Analyst kann so sehr genau nachvollziehen, welche Aktionen auf dem betroffenen System durchgeführt wurden.

Was ist passiert?

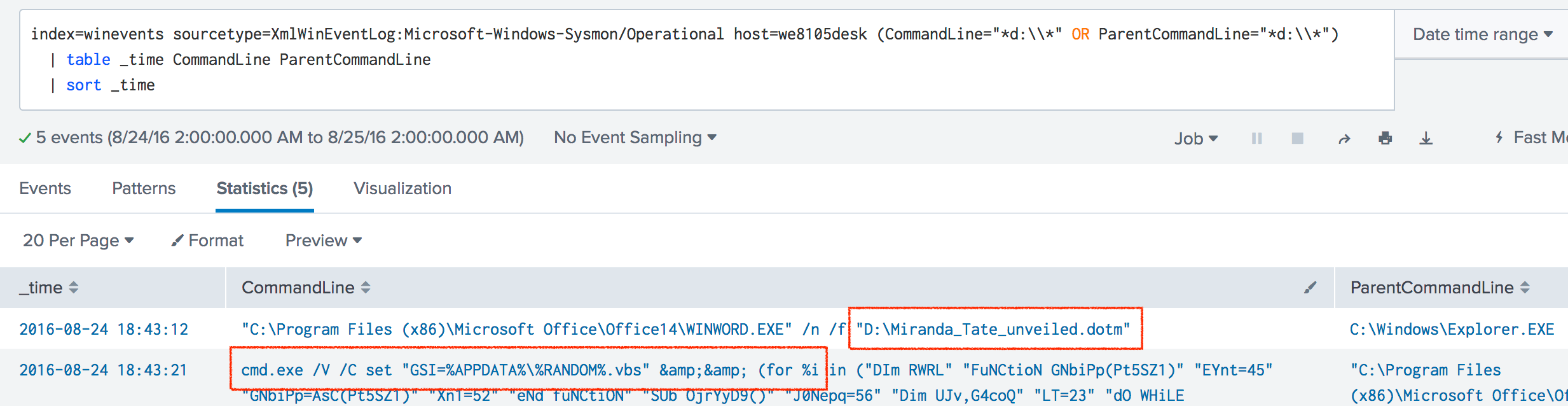

In dem Beispiel wird sichtbar, dass im Zeitfenster der Infektion ein Word-Dokument mit Makros sowie ein VBScript-Interpreter gestartet wurden. Das Endpoint-Monitoring zeigt auch auf, an welchen Speicherorten die Daten zu finden waren. Ideal wäre, wenn die Daten immer noch an dem Speicherort lägen, der Analyst sie zu sich kopieren kann und so das Reverse-Engineering der Malware vornehmen kann.

Dies wird im gezeigten Szenario nicht gehen, da die Daten hier von einem Wechsellaufwerk stammten. Der Analyst muss auf andere Datenquellen zurückgreifen um nachvollziehen zu können, wie sich die Malware auf dem infizierten Rechner verhalten hat. Bei Wechsellaufwerken (z. B. USB-Stick) stellt sich zusätzlich die Frage, wer dieses mitgebracht hat und wo es überall verwendet wurde. Denn die Infektion kann sich problemlos ausbreiten, wenn der Stick immer noch kursiert und weiter benutzt wird.

Sofortmassnahmen

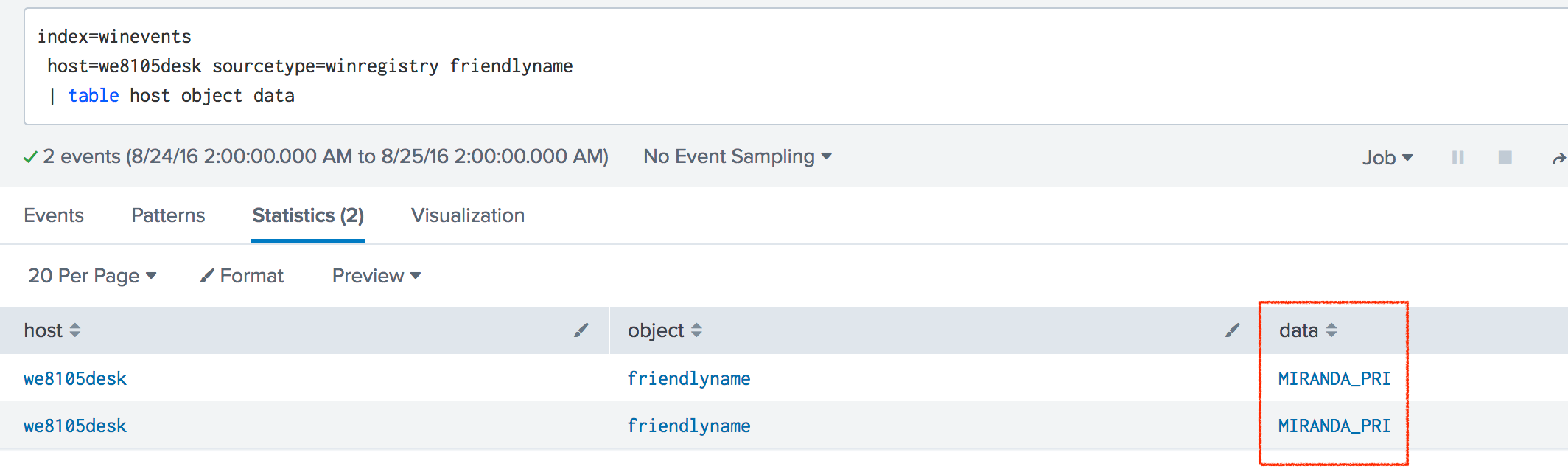

Wie kann die Nutzung dieses USB-Sticks nachvollzogen werden? Dies ist möglicherweise etwas, dass nicht out of the box vom Endpoint-Monitoring aufgezeichnet wird. Hier ist die Kreativität des Analysten gefragt: Was eine Quelle von Logdaten nicht liefern kann, lässt sich vielleicht in einer anderen Quelle finden. Was in dem Beispiel der Fall ist: Die Systeme zeichnen Schreibzugriffe auf die Windows-Registry auf und liefern diese an das SIEM.

Durch vertiefte Kenntnisse von Windows weiss der Analyst, welche Schreibzugänge bei Nutzung eines USB-Sticks in der Registry geschehen und kann so ausfindig machen, welches Label (und ggf. welche Seriennummer) der Stick hatte.

Durch eine Auswertung der Registry-Schreibzugriffe auf allen Systemen des Unternehmens kann der Analyst schnell herausfinden, ob der Stick auch an anderen Computern benutzt wurde. Dies ergibt dann auch die erste Sofortmassnahme: Jemand vor Ort kann auf den betroffenen Computern prüfen, ob diese ebenfalls infiziert sind und sie ggf. ausser Betrieb nehmen. Als weitere Massnahme kann der Analyst einen neuen Alarm im SIEM einrichten, der auslöst sobald der USB-Stick wieder benutzt wird.

Fertigkeiten des Analysten im SOC

Zusammengefasst waren für die hier gezeigte Analyse folgende Fertigkeiten notwendig:

• Den Vorfall auf der Zeitlinie abbilden können

• Einen offenen Kontakt mit dem Kunden pflegen

• Kreatives Denken

• Vertiefte Kenntnisse von Betriebssystemen

• Richtige Beratung zur Auswahl der sinnvollen Datenquellen

Fortsetzung folgt...

In der 2. Folge unserer Staffel erfahren Sie, wie es nach der Analyse weitergeht.