Bei Malware ist es wichtig zu wissen, welche Verbindungen sie über das Netzwerk aufgebaut hat. Falls sie andere Systeme im Netzwerk angegriffen hat, muss dies erkannt werden. Und natürlich muss auch auswertbar sein, ob Daten ins Internet hoch- oder heruntergeladen wurden. Hier gibt es viele Wege um ans Ziel zu kommen – was in den meisten Umgebungen vorhanden sein wird sind Firewall-, Proxy- oder Packet-Capturing-Logs.

Bild: Vom infizierten Rechner geöffnete Netzwerkverbindungen

Hier kommt wieder das Know-how des Analysten ins Spiel: Er muss bei den Anfragen unterscheiden können, welche Noise sind (Anfragen, die aus normalem Betrieb entstehen) und welche von der Ransomware ausgeführt wurden. In dem Szenario wird für den Analysten schnell ersichtlich, dass die Anfragen zu einer bestimmten Domain und einer IP-Adresse nicht zum normalen Betrieb gehören und diese somit im Zusammenhang mit der Ransomware stehen.

Was sind Artefakte und was macht man damit?

Die gefundene Domain und IP-Adresse sind Artefakte. Sozusagen ein Überbleibsel in den Logdaten, welches durch die Ransomware entstanden ist. Für den Analysten sind solche Artefakte aus drei Gründen wichtig:

- Er kann verifizieren, ob auch andere Systeme zu diesen Systemen verbunden haben. Haben nämlich noch weitere Systeme diese Art von Anfragen gemacht, muss von einer Ausbreitung der Infektion ausgegangen werden.

- Es kann ein Alarm eingerichtet werden, der auslöst sobald die Artefakte auf weiteren Systemen gesehen werden. Damit kann schnell auf eine Ausbreitung reagiert werden.

- Die Artefakte erlauben auch die Nachforschung, ob bereits etwas zu der Ransomware bekannt ist.

Nutzen von Threat Intelligence Service

Vor allem der letzte Punkt ist interessant: Verschiedene Quellen sammeln Analysen von Malware und stellen die Artefakte und Auswertungen zur Verfügung. Im Kontext dieser Quellen werden die Artefakte dann Indicator of Compromise (IOC) genannt. Für einen Analysten wird die Arbeit so enorm erleichtert, da er das Rad nicht neu erfinden muss. terreActive bietet mit dem Threat Intelligence Service einen Feed an, der Quellen wie Kaspersky u. a. aggregiert und sie dem Kunden als einfach wartbares Bundle zur Verfügung stellt. Bei diesem Service fliessen darüber hinaus auch noch die Erkenntnisse aus den Tätigkeiten des SOCs mit ein. Dies ist ein weiterer Pluspunkt, da somit spezifische Ergebnisse aus der Schweiz berücksichtigt und hinterlegt werden.

In unserem Beispiel hätte man die Infektion viel früher entdecken können, wäre ein Threat Feed ins SIEM bereits integriert gewesen: Dann nämlich, als die ersten IOC in den Logs sichtbar wurden. Und nicht erst nachdem die Ransomware bereits die Daten verschlüsselt hat.

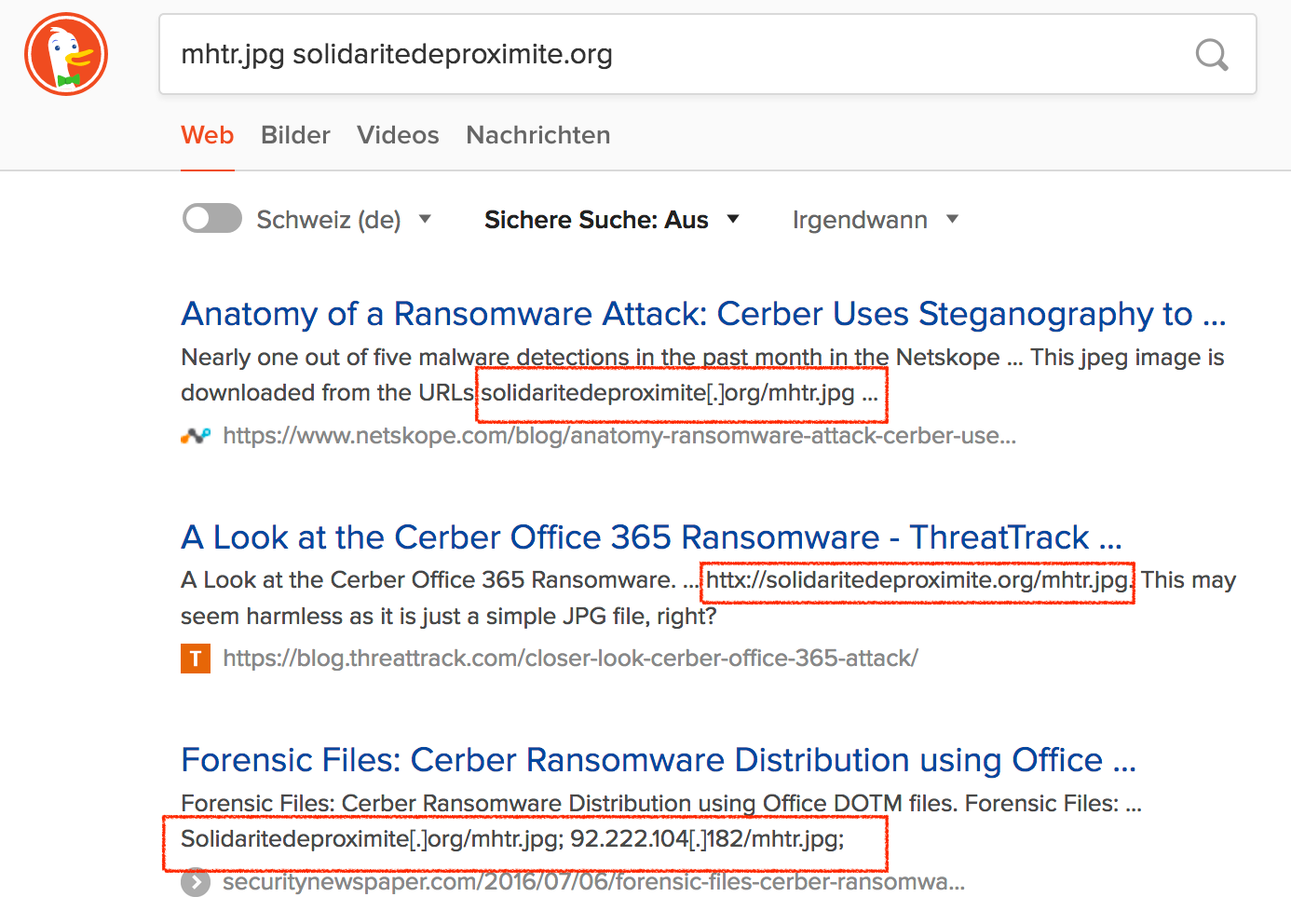

Manchmal reichen neben einem Threat Intelligence Feed aber auch einfachere Quellen, wie z. B. eine Suchmaschine: Bei verbreiteten Angriffen gelangt man mit einer Suche nach den Artefakten schnell zu Quellen, welche die Bedrohung näher beschreiben. Findet man hingegen keine Hinweise kann dies ein Zeichen dafür sein, dass man zu den ersten Opfern des Angriffs gehört oder dieser sehr spezifisch nur für bestimmte Ziele gebaut wurde. All diese Quellen (sowohl die spezialisierten, als auch die generischen) bieten dem Analysten eine Grundlage für die weitere Analyse, da er die gefundenen Informationen mit der Situation beim Kunden abgleichen kann. Das vorliegende Szenario zeigt übrigens die Cerber Ransomware, zu der sich sehr viele Dokumentation in verschiedenen Quellen finden lässt.

Gezeigt wurde nun nur eine Auswertung von HTTP-Zugriffen. In der Praxis sind viele weitere Quellen auch relevant: Mit Firewall-Logs kann der Analyst ausfindig machen, ob die Ransomware z. B. versucht hat auf Fileserver oder andere Arbeitsplätze zuzugreifen. Je nach gefundenen Daten kann es angezeigt sein, die Analyse auf Server auszudehnen.

Je nach Situation wird der Analyst auf die eine oder andere Art weiterarbeiten. Im nächsten Artikel zeigen wir Ihnen, was nach Abschluss der Analyse wichtig wird.

Fertigkeiten des Analysten im SOC

Zusammengefasst sind für diese Phase einer Analyse folgende Fertigkeiten notwendig:

• Erfahrung mit Malware

• Noise und relevante Daten unterscheiden können

• Gute Kenntnisse im Umgang mit Netzwerkprotokollen

• Know-how in der Auswertung von Artefakten

• Zugriff auf Threat Intelligence Feeds und andere Quellen

Fortsetzung folgt ...

In der dritten und letzten Folge werden Sie erfahren wie die Geschichte endet.