Definition: Was ist ein SIEM?

SIEM steht für Security Information and Event Management System.

Bevor wir uns um den Zusatznutzen eines SIEM kümmern, soll geklärt sein, worin der Kernnutzen besteht. Wikipediadefiniert es wie folgt:

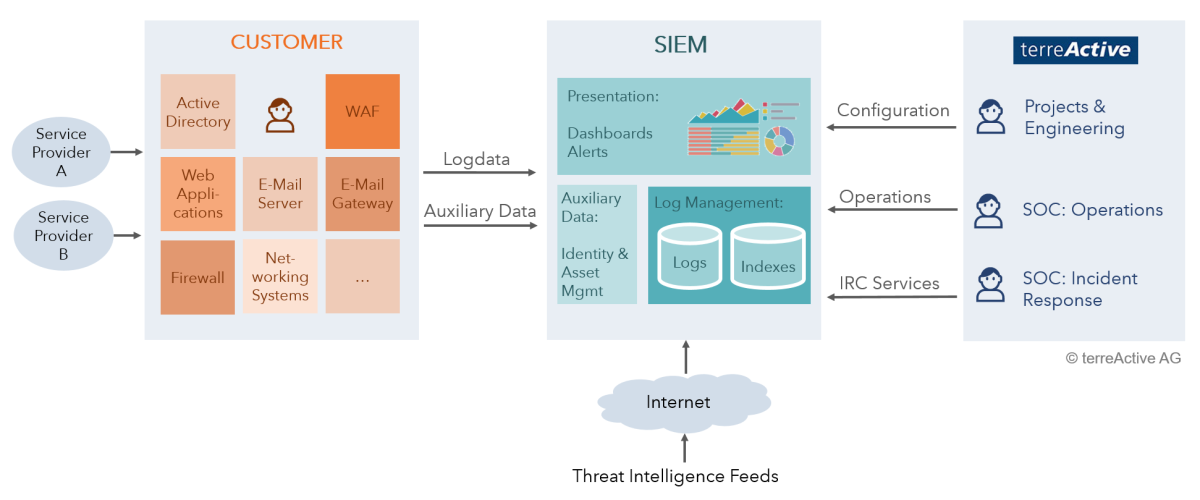

Ein SIEM kombiniert die zwei Konzepte Security Information Management (SIM) und Security Event Management (SEM) für die Echtzeitanalyse von Sicherheitsalarmen aus den Quellen Anwendungen und Netzwerkkomponenten. Ein SIEM dient damit der Computersicherheit einer Organisation.

Der Begriff SIEM, 2005 geprägt durch Mark Nicolett und Amrit Williams von Gartner, umfasst:

- die Fähigkeit von Produkten, die Daten von Netzwerk- und Sicherheitskomponenten zu sammeln, analysieren und präsentieren

- den Umgang mit Sicherheitslücken

- Logdateien von Betriebssystemen, Datenbanken und Anwendungen

- Umgang mit externe Gefahren

- Echtzeit-Warnungen

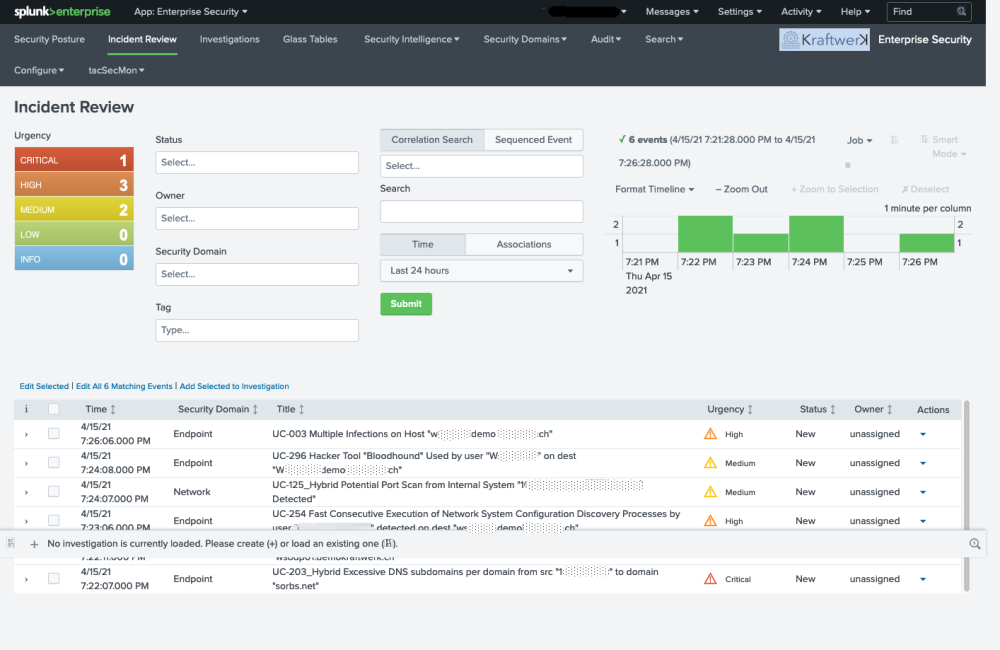

Ein SIEM hilft somit bei der Überwachung von sicherheitsrelevanten Komponenten und bei der Beurteilung und Bearbeitung von Sicherheitsvorfällen. Ein auf den Kunden abgestimmtes SIEM erfüllt diese beiden Ziele und stellt damit das zentrale System für die Sicherheitsüberwachung dar.

Beim Design, der Planung und Umsetzung eines SIEM sind manche Herausforderungen zu meistern, bei deren Bearbeitung unerwartete Erkenntnisse und eine Art «Kollateral-Nutzen» erzeugt werden. Die nächsten Absätze zeigen, welche Herausforderungen beim Aufbau eines SIEMs und eines SOCszu bewältigen sind und welchen zusätzlichen Nutzen dies bringt.

Herausforderungen

Anpassung des SIEMs an das Unternehmen

Das SIEM muss an das Unternehmen angepasst und auf die übrige Enterprise-Architektur abgestimmt werden; z. B. erfolgt eine Anbindung an die CMDB (Configuration Management Database) oder eine Integration in das oft bereits bestehende Service-Management-Tool. Eine CMDB ist eine Datenbank, die den Zugriff und die Verwaltung aller Betriebsmittel der IT regelt.

Falls die IT und ihre Support-Prozesse über eine noch nicht genügende Maturität verfügen, findet der Anpassungsvorgang sowohl beim SIEM als auch bei den Systemen des Auftraggebers statt. In dem Fall müssen auf Seite des Auftraggebers die noch nicht vorhandenen oder nicht für das Security-Management passenden Prozesse erstellt oder angepasst werden.

Für die Ein- und Anpassung des SIEM in das Unternehmen sind zahlreiche Parameter und Datenbanken notwendig:

- CMDB (Configuration Management Database)

- Mitarbeiterlisten

- Netzpläne

- Einstufung von Systemen und Mitarbeitenden bezüglich ihrer Kritikalität für den Geschäftserfolg.

Lücken in diesen Dokumentationen verhindern schnelle Entscheide; die Konzeption des SIEMs wird erschwert und das Projekt verzögert sich, da Informationen aus diesen Quellen in die Konfiguration des SIEM einfliessen müssen.

Outsourcing

Viele Unternehmen entscheiden sich wegen der grossen Komplexität eines SIEM-Projektes, den Aufbau extern zu vergeben, also outzusourcen oder man arbeitete bereits vorher mit mehreren externen Partnern zusammen. Dann ist spätestens jetzt der Zeitpunkt gekommen, die Zusammenarbeit klar zu regeln. Für den Outsourcing-Partner des Auftraggebers ist der Aufbau des SIEMs üblicherweise keine Kernaufgabe und muss zusätzlich zum Tagesgeschäft nebenher erbracht werden. Entsprechend können in der Zusammenarbeit weitere Verzögerungen und Zusatzaufwände auftreten. Alle Organisationseinheiten – interne wie externe – bringen ihre eigenen Schnittstellen mit und mehr Schnittstellen führen im Projekt zu Reibungsverlusten und damit zu einem erhöhten Koordinationsaufwand.

SIEM und die Prozesse im SOC

Prozesse sind für ein SOC zentral, vor allem im Incident Response Center.Eingespielte, möglichst schlanke Schnittstellen helfen, Sicherheitsprobleme schnell und effektiv bearbeiten und lösen zu können. Die notwendigen Prozesse sind auf Seiten des Kunden zu prüfen und eventuell neu zu schaffen und an die Bedürfnisse des SOCs anzupassen. Das gleiche gilt für weitere Support-Prozesse wie Incident-Management, Problem-Management, Change-Management, Service-Desk und anderen. Bei der Schliessung von Prozesslücken sind Zuständigkeiten, Kompetenzen und Verantwortungen zu klären.

Die Umsetzung des SIEMs und seiner Umsysteme kann in dokumentierten und etablierten Prozessen Mängel aufdecken. Als Beispiel aus der Praxis sei auf Firewall-Öffnungen hingewiesen. Trotz Öffnung kommen Verbindungen gelegentlich nicht zustande, da die notwendige Netzwerkroute nicht konfiguriert wurde. In diesem Fall wird erkannt, dass der Prozess zur Öffnung von Firewall-Ports um die Prüfung oder Erstellung von Netzwerkrouten ergänzt werden muss.

Komplexität SIEM

Erkenntnisse und Nutzen

Neben dem Kernnutzen eines SIEMs und/oder eines SOCswerden im Rahmen der Projektarbeit damit folgende organisatorische Verbesserungen erzielt, die helfen, die Maturität des Unternehmens auf ein höheres Niveau zu heben:

- Fehlende oder unvollständige Dokumentation wird erarbeitet oder ergänzt. Dies betrifft insbesondere die CMDB, Netzwerkpläne und Prozessdokumentationen.

- SOC-Prozesse – nicht bloss ihre Dokumentation – werden erstellt.

- Zuständigkeiten von internen Teams und Outsourcing-Partnern werden klar definiert.

- Prozesse zur Weiterentwicklung des SIEM werden in die Architekturprozesse integriert. So wird sichergestellt, dass Anpassungen an der IT im SIEM berücksichtigt werden und dass neue oder migrierte IT-Systeme ihre Logdaten ans SIEM liefern.

- Das Active-Directory wird um Sicherheitseinstufungen von Mitarbeitenden und technischen Assets erweitert.

- Fehlende Regeln oder unvollständige Policies werden erkannt. So erhalten Kunden im Vorfeld von SIEM-/SOC-Projekten Formulare, mit deren Hilfe die SIEM-Plattform konfiguriert und die SOC-Prozesse definiert werden. Typische Beispiele umfassen Fragen wie:

- Sind File-Uploads über den Web-Gateway erlaubt?

- Wie gross dürfen E-Mail-Anhänge maximal sein?

- Welche Nutzergruppen dürfen Internetdienste nutzen: alle User-IDs oder werden Admin-IDs geblockt? In diesen Fällen können parallel zum SIEM-Projekt die fehlenden Vorgaben erarbeitet werden, beispielsweise indem Policies geschaffen oder ergänzt werden.

Fazit

Ein SIEM ist also mehr als ein Security Event Management System. Der SIM-Teil (Security Information Management) ist sehr wichtig und kann nicht einfach durch ein EDR oder NDR ersetzt werden.

Der Aufbau eines SIEM erhöht die Cybersicherheit im Unternehmen. Die Erkenntnisse, die man dabei quasi im Vorbeigehen und ohne speziellen Aufwand mitnehmen kann, werden allerdings oft übersehen. Wie wir gezeigt haben, lohnt es sich, diese Erkenntnisse zu nutzen, um Organisation und die Cyber-Security-Maturität des Unternehmens zu verbessern.